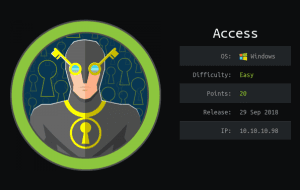

本靶机挺有意思的,通过信息收集找到相关敏感文件,拿到用户密码(虽然没啥用),通过对tomcat的webapp的利用,成功拿到shell,然后通过计划任务提权至hacksudo用户,最后通过scp提权

1.信息收集

2.dirsearch、gobuster目录扫描

3.tomcat的webapp的利用

4.meterpreter的使用—反弹shell、下载文件

5.rot13解密、hash解密

6.计划任务提权

7.sudo提权—scp提权

© 版权声明

THE END

本靶机挺有意思的,通过信息收集找到相关敏感文件,拿到用户密码(虽然没啥用),通过对tomcat的webapp的利用,成功拿到shell,然后通过计划任务提权至hacksudo用户,最后通过scp提权

1.信息收集

2.dirsearch、gobuster目录扫描

3.tomcat的webapp的利用

4.meterpreter的使用—反弹shell、下载文件

5.rot13解密、hash解密

6.计划任务提权

7.sudo提权—scp提权

请登录后查看评论内容