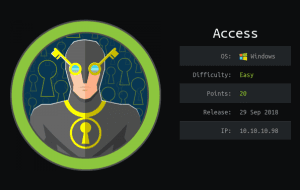

本靶机通过wpscan收集到用户信息,然后根据提示,爆破用户密码,在后台发现可以利用的插件Activity monitor,利用该插件进行getshell,通过备份脚本进行切换用户,最后通过nmap提权。

1.信息收集

2。wpscan的使用

3.Activity monitor插件的利用

4.nmap提权

© 版权声明

THE END

本靶机通过wpscan收集到用户信息,然后根据提示,爆破用户密码,在后台发现可以利用的插件Activity monitor,利用该插件进行getshell,通过备份脚本进行切换用户,最后通过nmap提权。

1.信息收集

2。wpscan的使用

3.Activity monitor插件的利用

4.nmap提权

请登录后查看评论内容