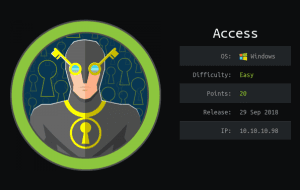

本靶机通过SQL注入登录后台,找到文件上传点,上传反弹shell拿到shell,通过/usr/bin/bash切换用户,然后通过在/home/eren/backup.sh 中写入 shell,最后通过tar提权

1.主机发现

2.信息收集

3.目录扫描—gobuster

4.SQLmap一把梭

5.sql手工注入进入后台

6.文件上传漏洞

7.sudo提权—tar提权

© 版权声明

THE END

本靶机通过SQL注入登录后台,找到文件上传点,上传反弹shell拿到shell,通过/usr/bin/bash切换用户,然后通过在/home/eren/backup.sh 中写入 shell,最后通过tar提权

1.主机发现

2.信息收集

3.目录扫描—gobuster

4.SQLmap一把梭

5.sql手工注入进入后台

6.文件上传漏洞

7.sudo提权—tar提权

请登录后查看评论内容