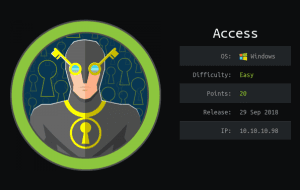

本靶机首先通过ftp信息收集得到用户信息及id_rsa,然后通过CUPS收集用户表,再通过hexchat得到用户密码,ssh登录后更改apache文件,重启靶机后反弹shell,最后通过sudo提权。

1.ftp匿名登录

2.gobuster目录扫描

3.curl创建用户表

4.msf进行枚举smtp用户

5.hexchat信息收集

6.apache2文件修改

7.sudo提权-Python提权

© 版权声明

THE END

本靶机首先通过ftp信息收集得到用户信息及id_rsa,然后通过CUPS收集用户表,再通过hexchat得到用户密码,ssh登录后更改apache文件,重启靶机后反弹shell,最后通过sudo提权。

1.ftp匿名登录

2.gobuster目录扫描

3.curl创建用户表

4.msf进行枚举smtp用户

5.hexchat信息收集

6.apache2文件修改

7.sudo提权-Python提权

请登录后查看评论内容