这次的靶机东西有点多,最后的提权原理有点难度 差不多就是CAP_SYS_PTRACE功能存在于允许的 /usr/bin/python2.7二进制文件集中。因此,当前用户可以附加到其他进程并跟踪他们的系统调用

1.burpsuite工具的使用(Proxy、Intruder、Repeater、Decoder模块的使用)

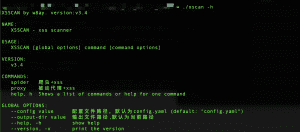

2.hosts文件、dig工具的使用

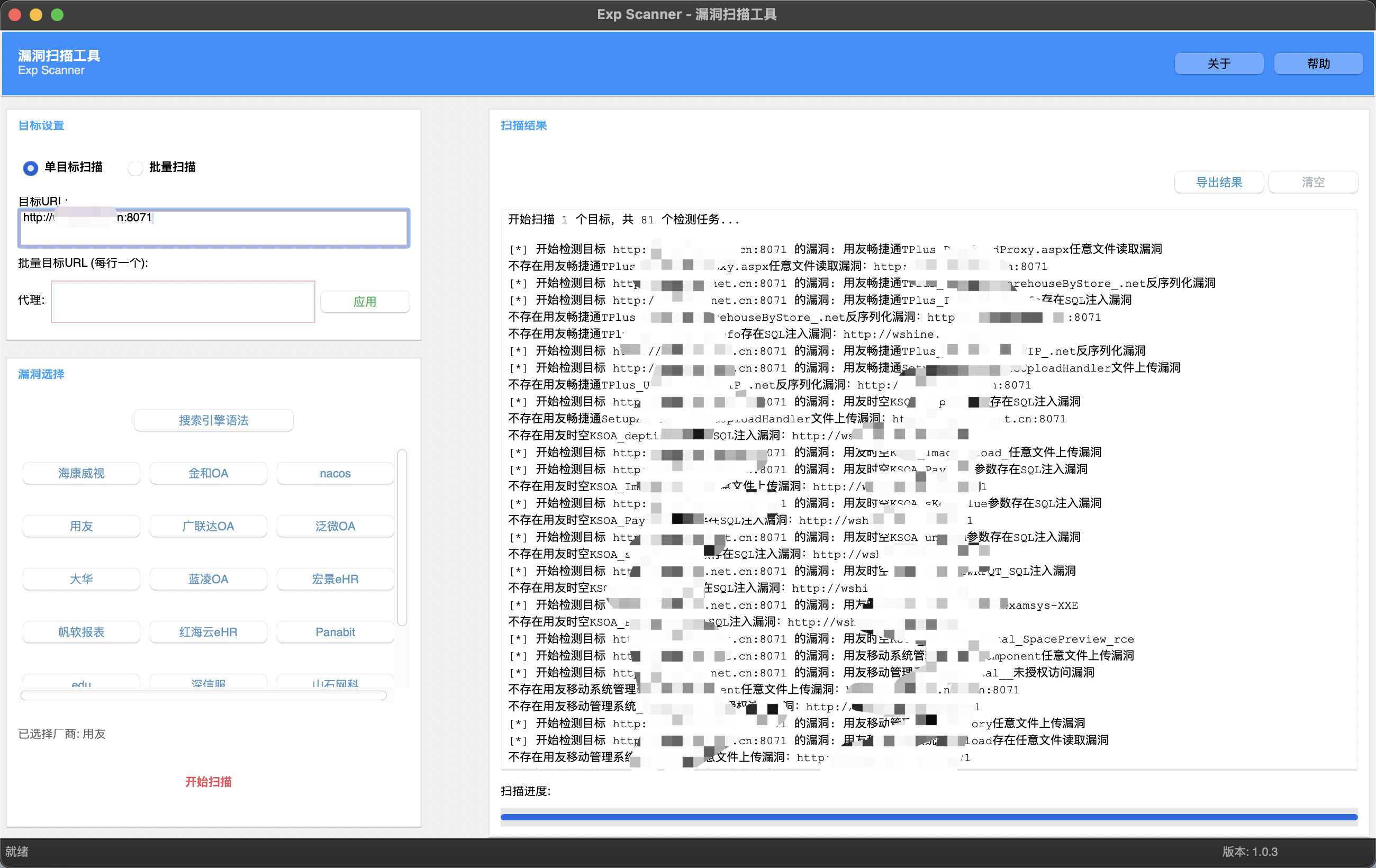

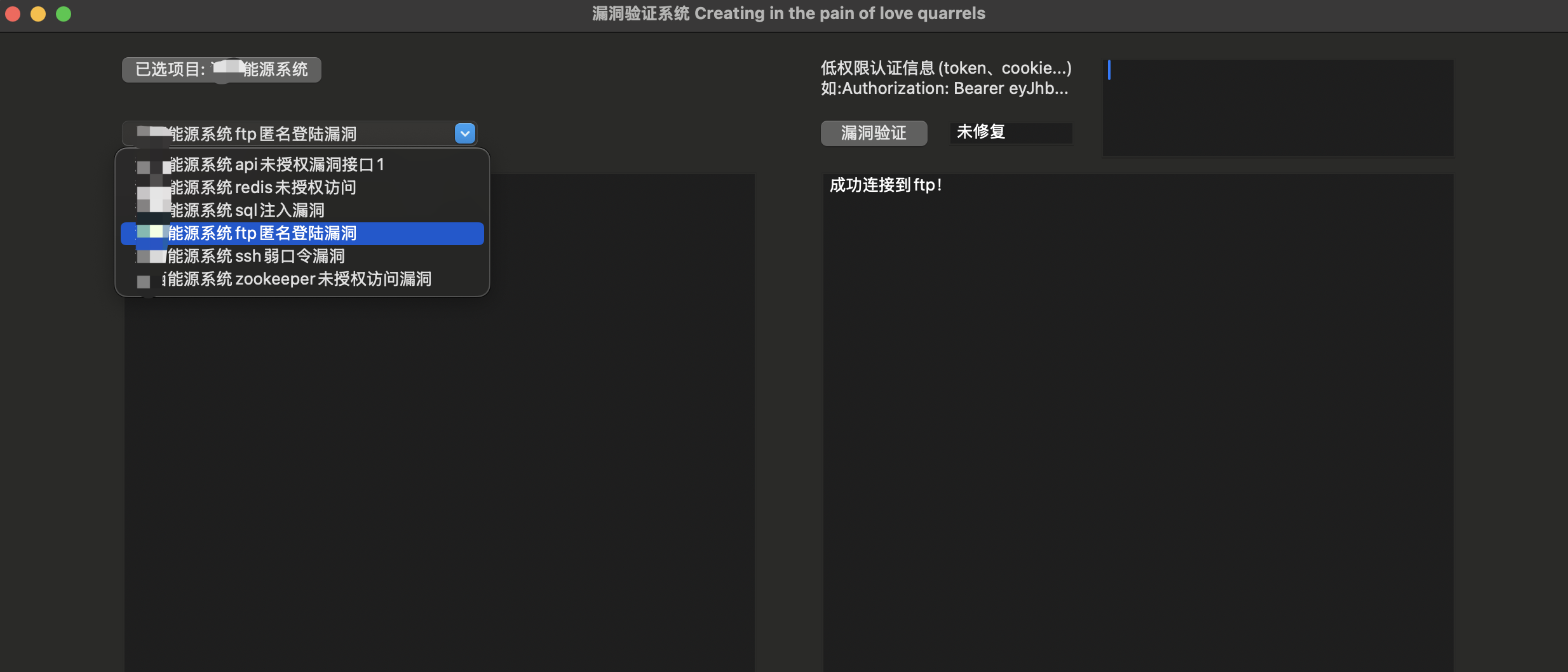

3.XXE漏洞

4.SSTI服务端模板注入攻击

5.linpeas.sh信息收集的骚操作

6.CAP_SYS_PTRACE提权

© 版权声明

THE END

请登录后查看评论内容