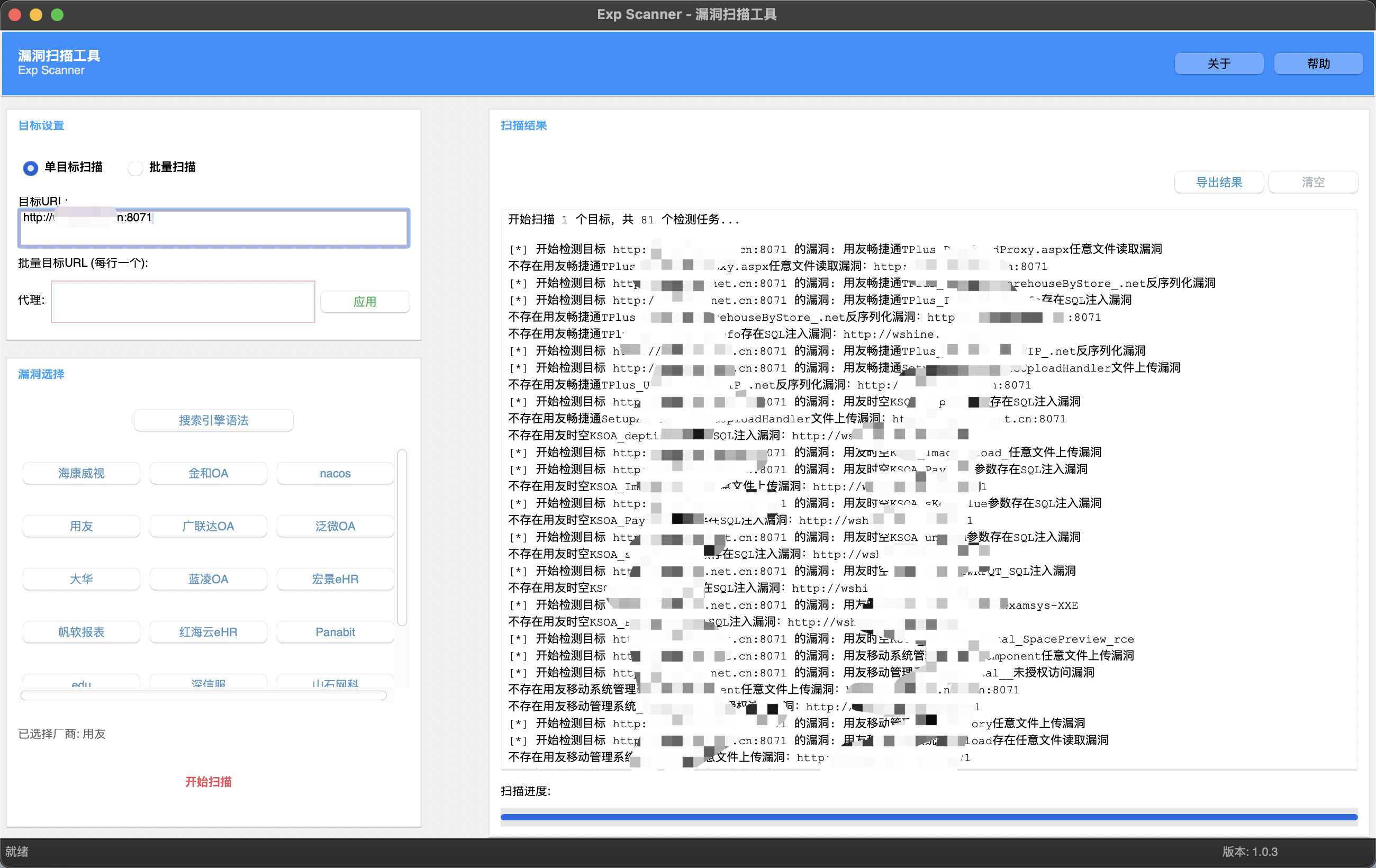

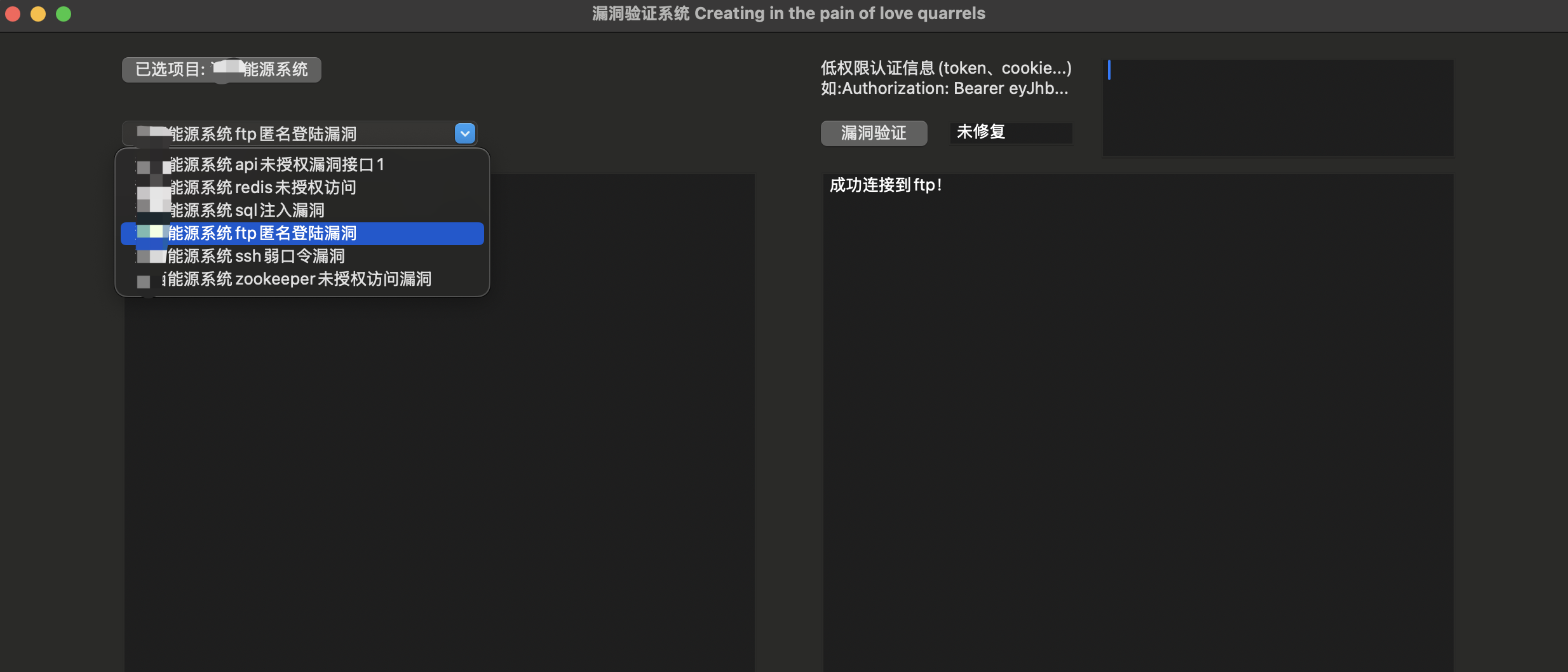

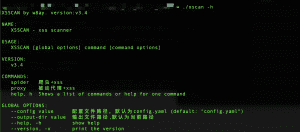

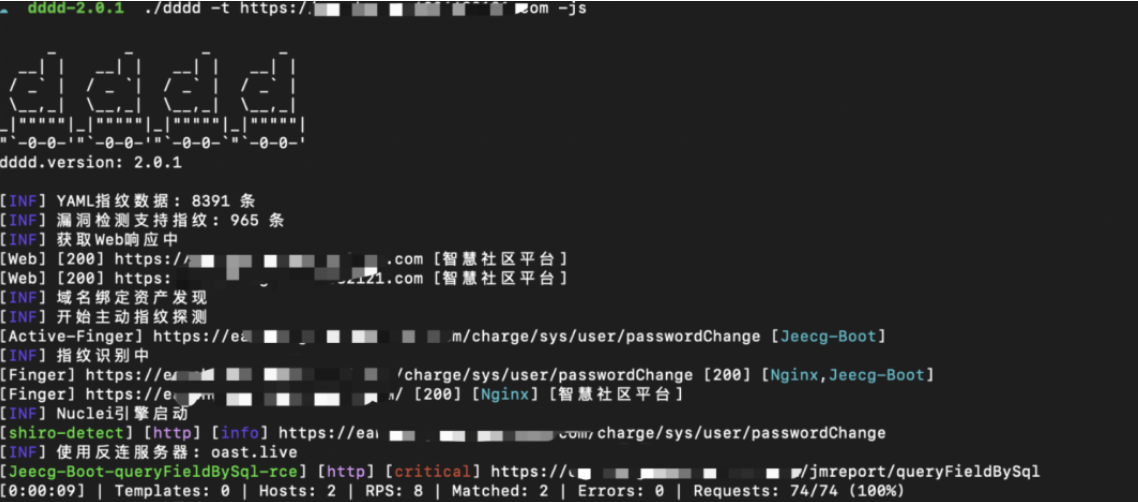

本次靶机很值得学习,主要通过信息收集,找到 LFI 后门,然后用 hashcat、hydra破解ssh登录密码,经过一番测试,最后通过C 语言编写反弹shell。

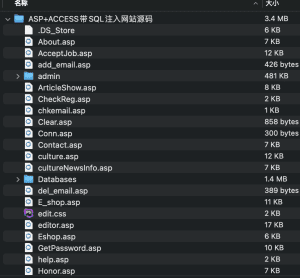

1.LFI – 本地文件包含

2.gobuster目录扫描工具的使用

3.SecLists字典的利用

4.wfuzz的使用

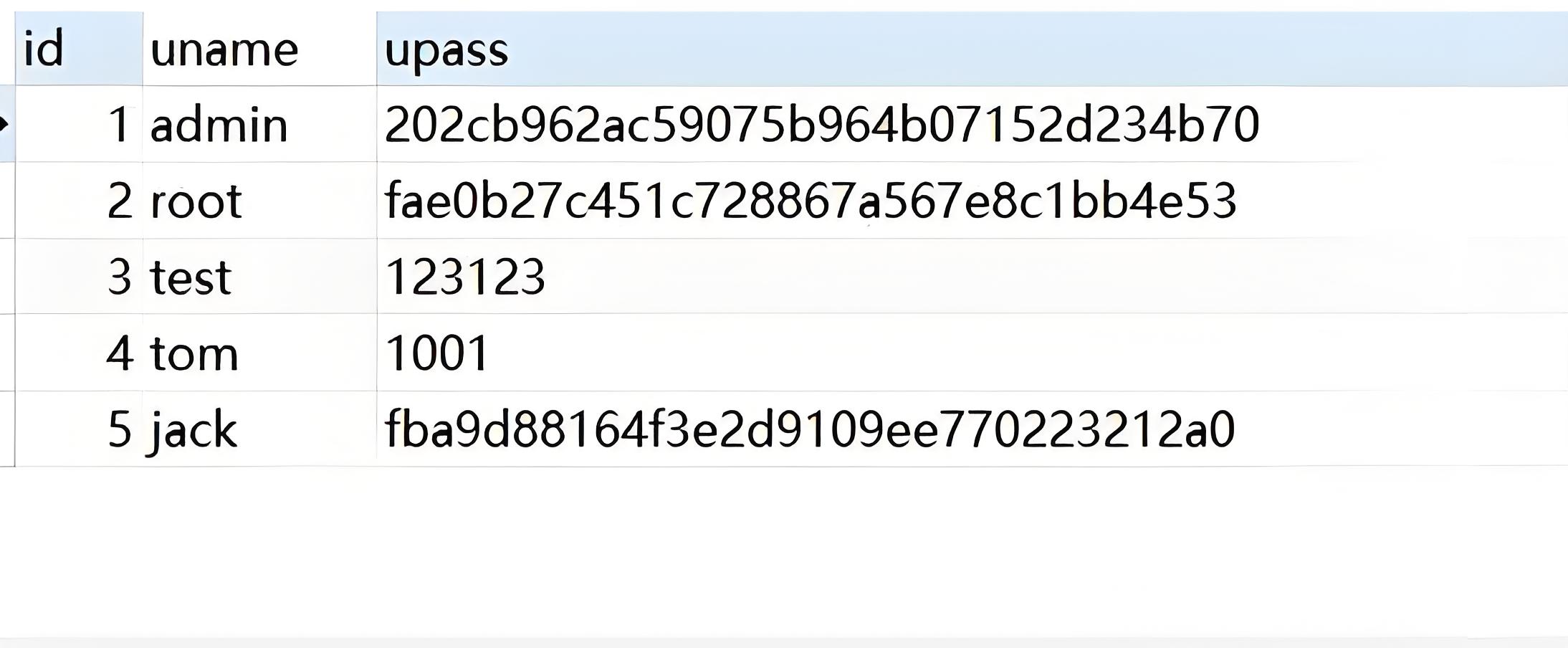

5.hashcat的使用

6.hydra的使用

7.time提权

8.stty 的使用

9.export TERM=xterm使终端reset失效

10.pspy64s的使用

11.C 语言编写反弹shell

© 版权声明

THE END

请登录后查看评论内容