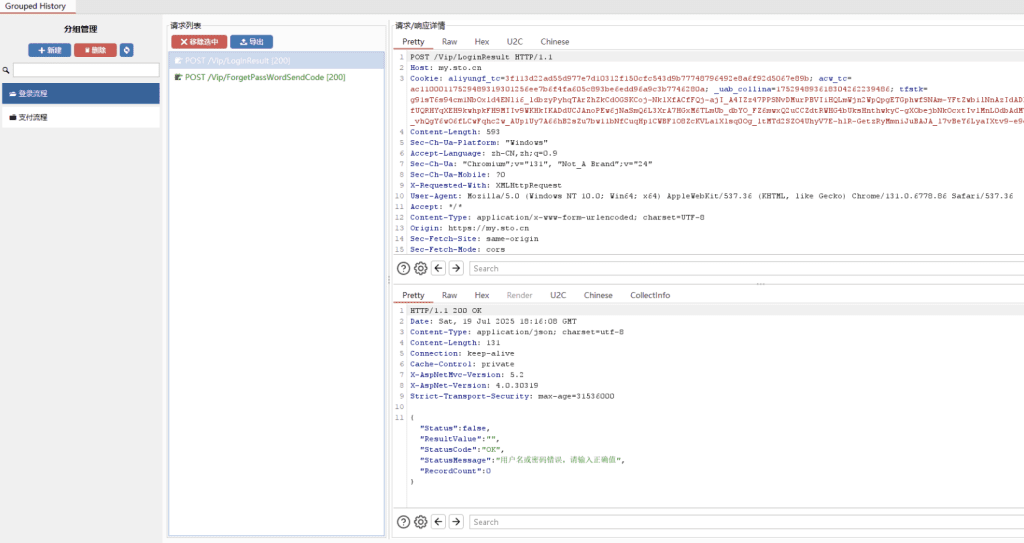

Burp 分组历史记录插件

渗透测试: 按目标系统或测试阶段分组管理请求

漏洞研究: 将相关的漏洞测试请求归类整理

API测试: 按接口模块分组管理API请求

学习研究: 保存和分类学习过程中的重要请求

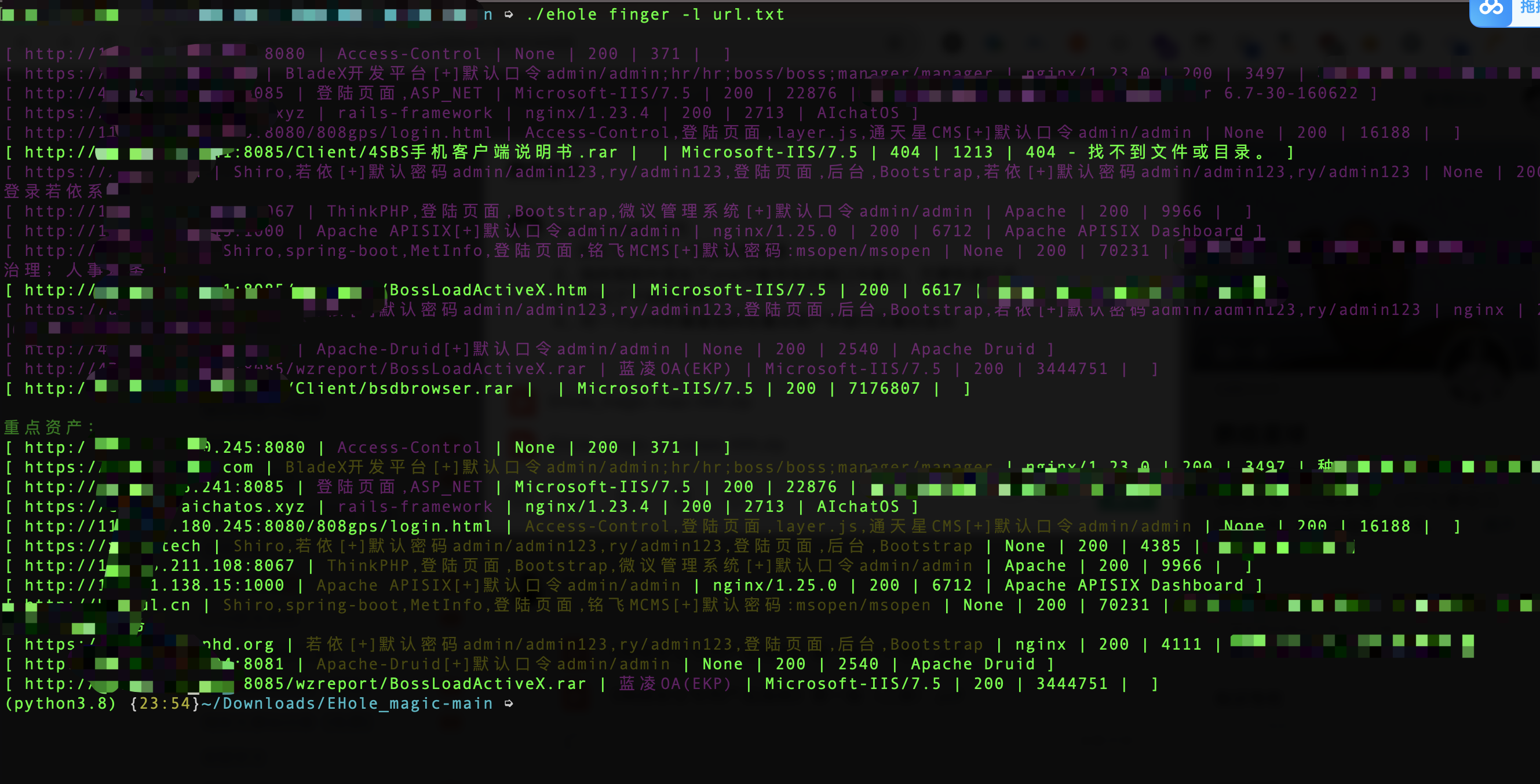

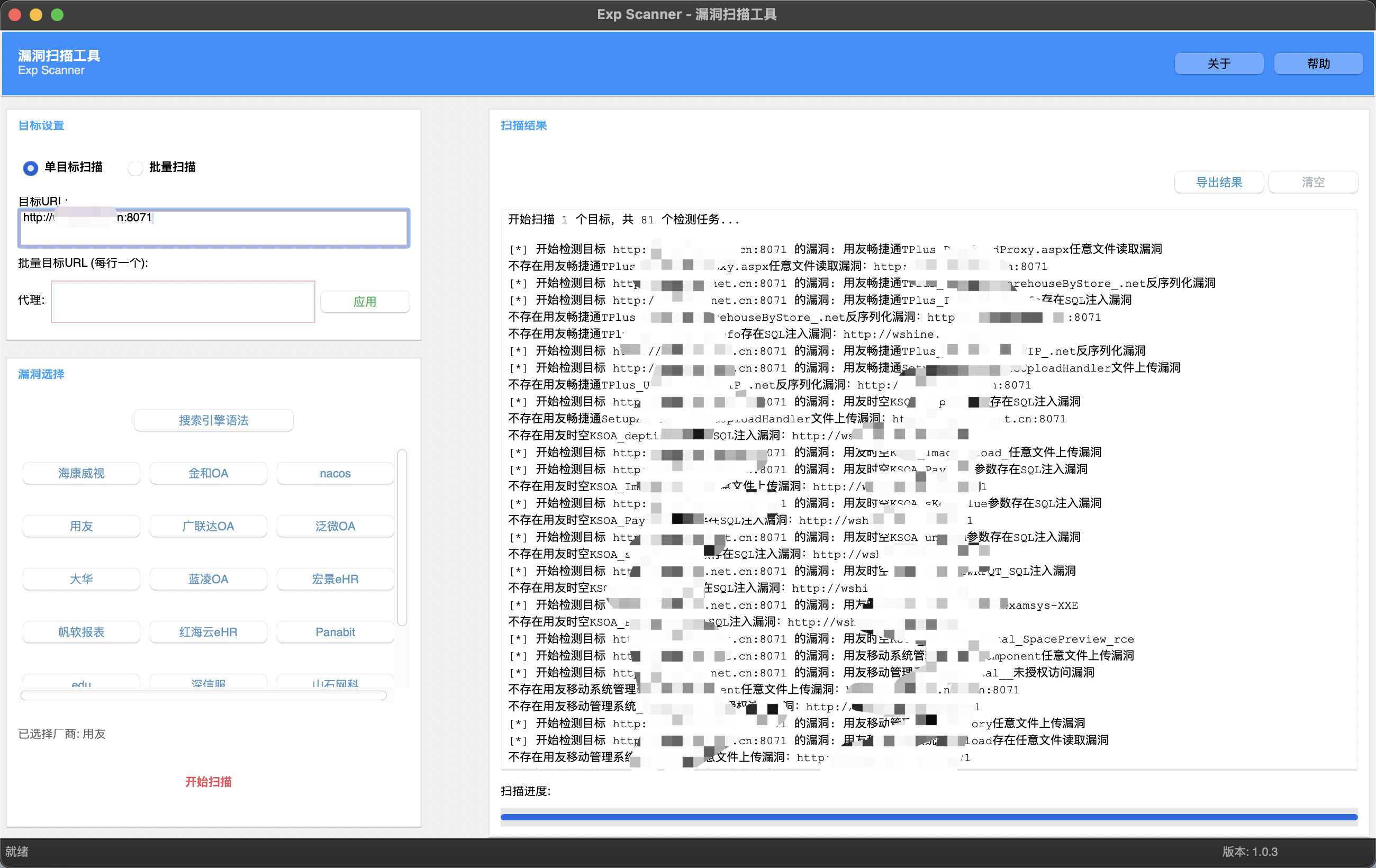

综合漏洞探测插件,被动扫描(选择其中一两个就行)

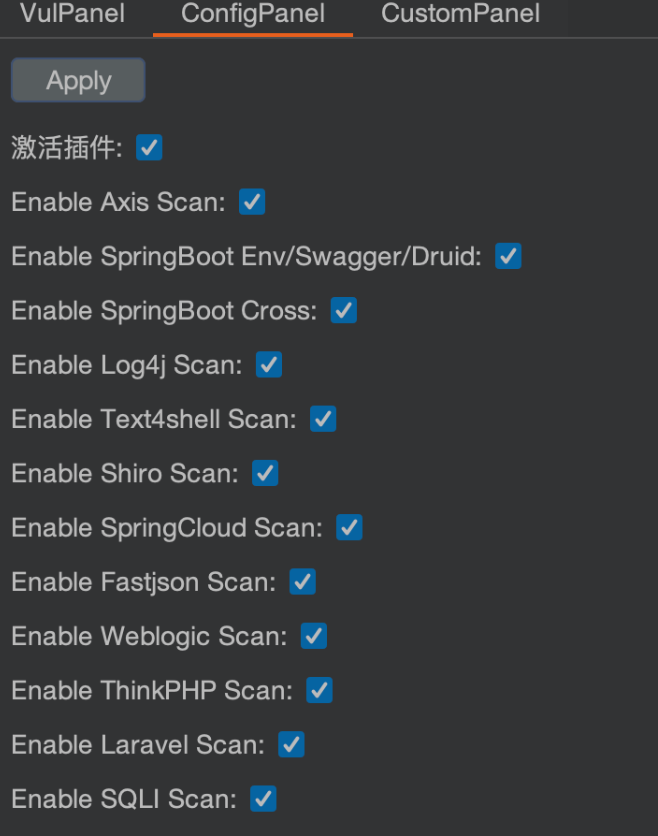

TsojanScan

一个集成的BurpSuite漏洞探测插件

本着市面上各大漏洞探测插件的功能比较单一,在已有框架的基础上修改并增加常用的漏洞探测POC,它会以最少的数据包请求来准确检测各漏洞存在与否,你只需要这一个足矣。

自定义黑名单,插件不扫描黑名单的url列表,进行Reg匹配优先级第一。

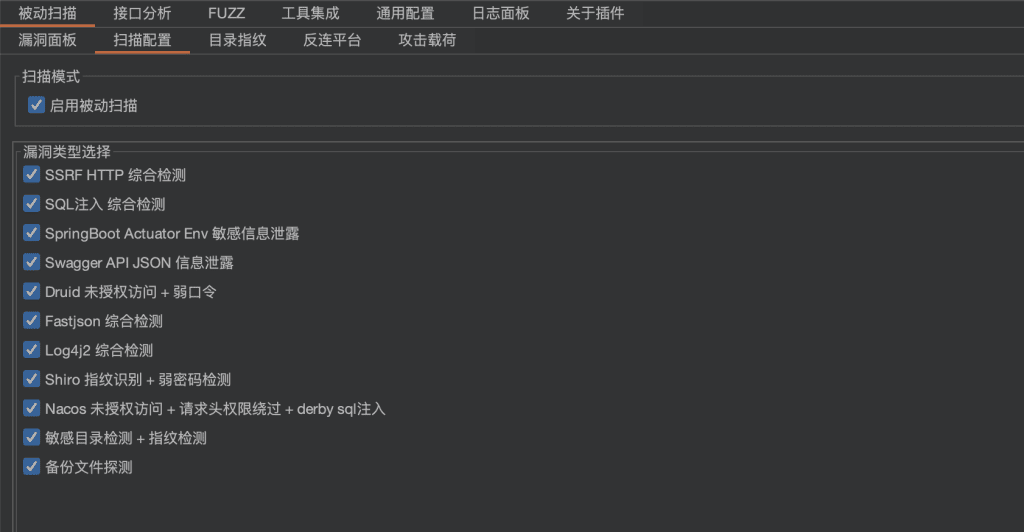

XM-VulnHunter

一款插件用于辅助渗透测试,目前已有功能如下

mingdon 明动

核心功能

基础功能:

1.支持中英文切换和菜单层级切换;

2.支持全量漏洞的本地备份和导入;

3.支持通过项目Token和猎刃平台进行联动。

漏洞检测:

1.集成shro、L00412、Fastson等常见高频病洞检测能力;

2,支持流量自动转发并联动被动扫描工具;

3.支持规则匹配与敏感信息、指纹设别功能;

4.内置常见通用型漏洞的payoad。

平台联动:

1.支持通过BurpSute中Dashboard、被动扫猫、数据包自定义创建漏洞并使用插件编写漏洞报告并回传云端平台

2.内雪超200+常见漏洞洋情信息;

3.支持插件一键回传;4.自动匹都场最关联漏洞

未授权、越权辅助测试插件

XiaYuePro

瞎越修改版,专注于越权漏洞检测的 Burp Suite 插件

基于原版瞎越插件优化,增强越权和未授权测试功能。

特点

1、修复了原版插件在重放请求时中文出现乱码的问题

2、新增请求行参数替换功能

3、右键菜单 set cookie 可直接设置插件中越权cookie sed to xiayue 可发送请求包到插件进行测试

4、添加对比视图功能,可直观看到原始和低权限响应包对比(方便截图)

5、添加允许重复请求功能,对于某些系统可能存在URL一致,body不同的情况测试越权

6、添加一键复制所有越权URL的功能

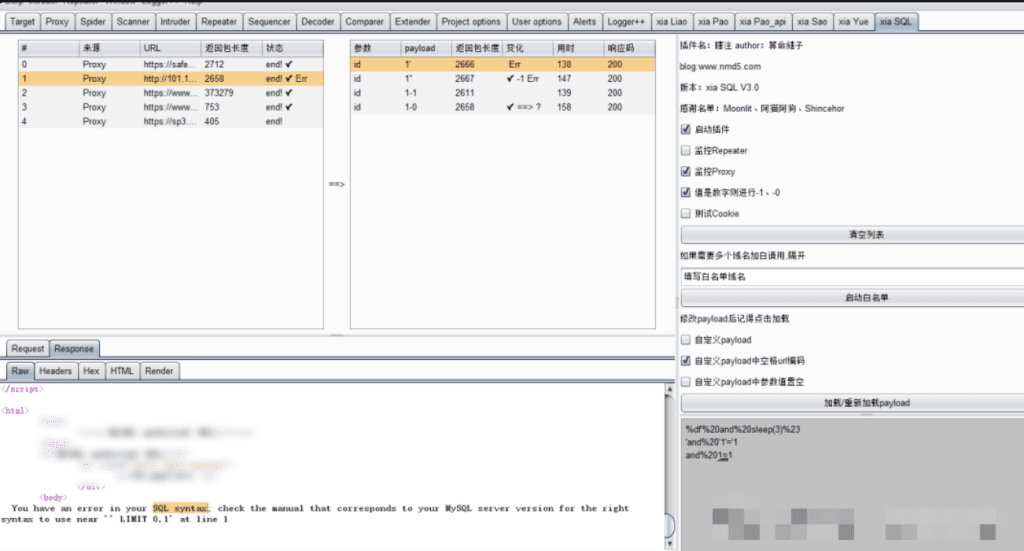

sql注入检测

半自动化sql注入-XiaSql

一个简单的判断注入小插件。

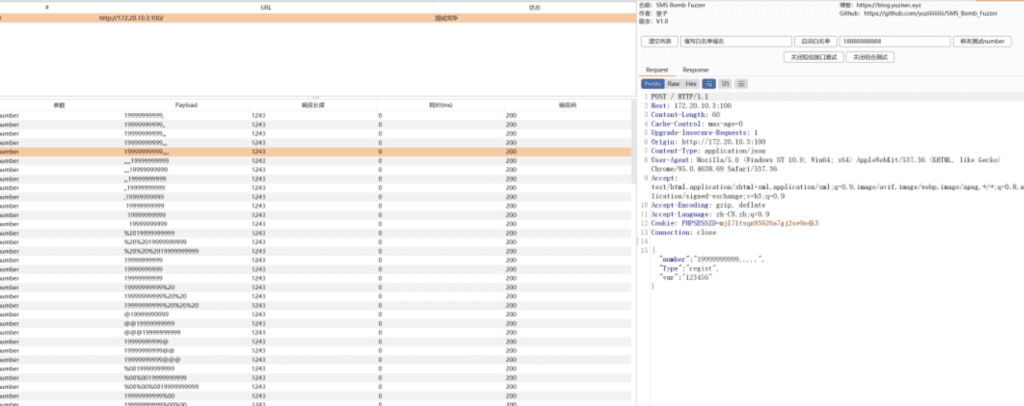

短信轰炸辅助绕过插件

SMS_Bomb_Fuzzer

专为短信轰炸漏洞检测设计,提供自动化Fuzz测试!

绕过方式包含但不限于以下:

参数污染

参数复用

参数编码

垃圾字符

特殊字符

号码区号

接口遍历

组合测试

XFF伪造

......

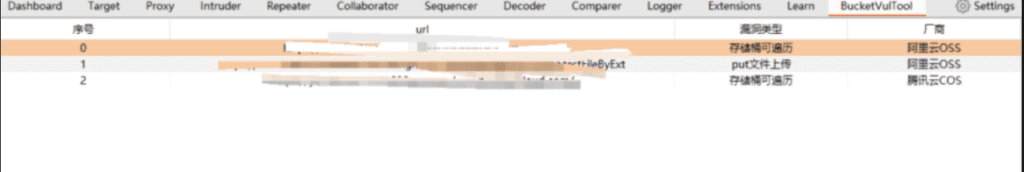

存储桶配置不当漏洞检测插件

BucketVulTools

Burpsuite存储桶配置不当漏洞检测插件,目前支持阿里云,华为云,腾讯三个厂商的检测,存储桶文件遍历,acl读写,Policy读写及未授权上传。

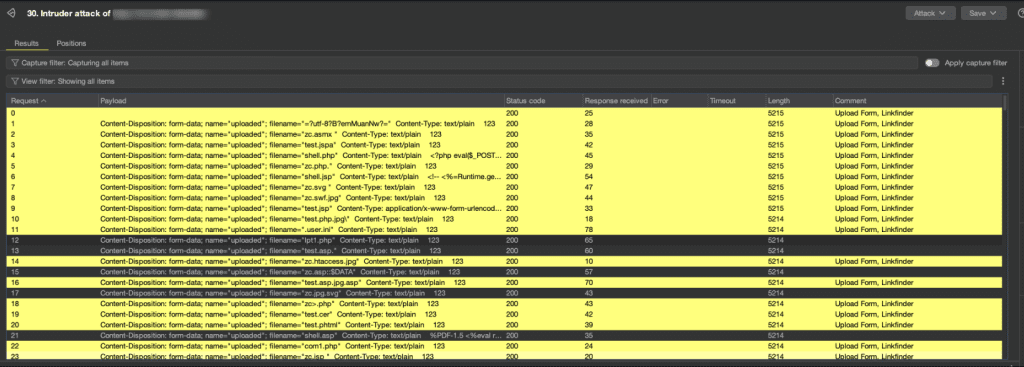

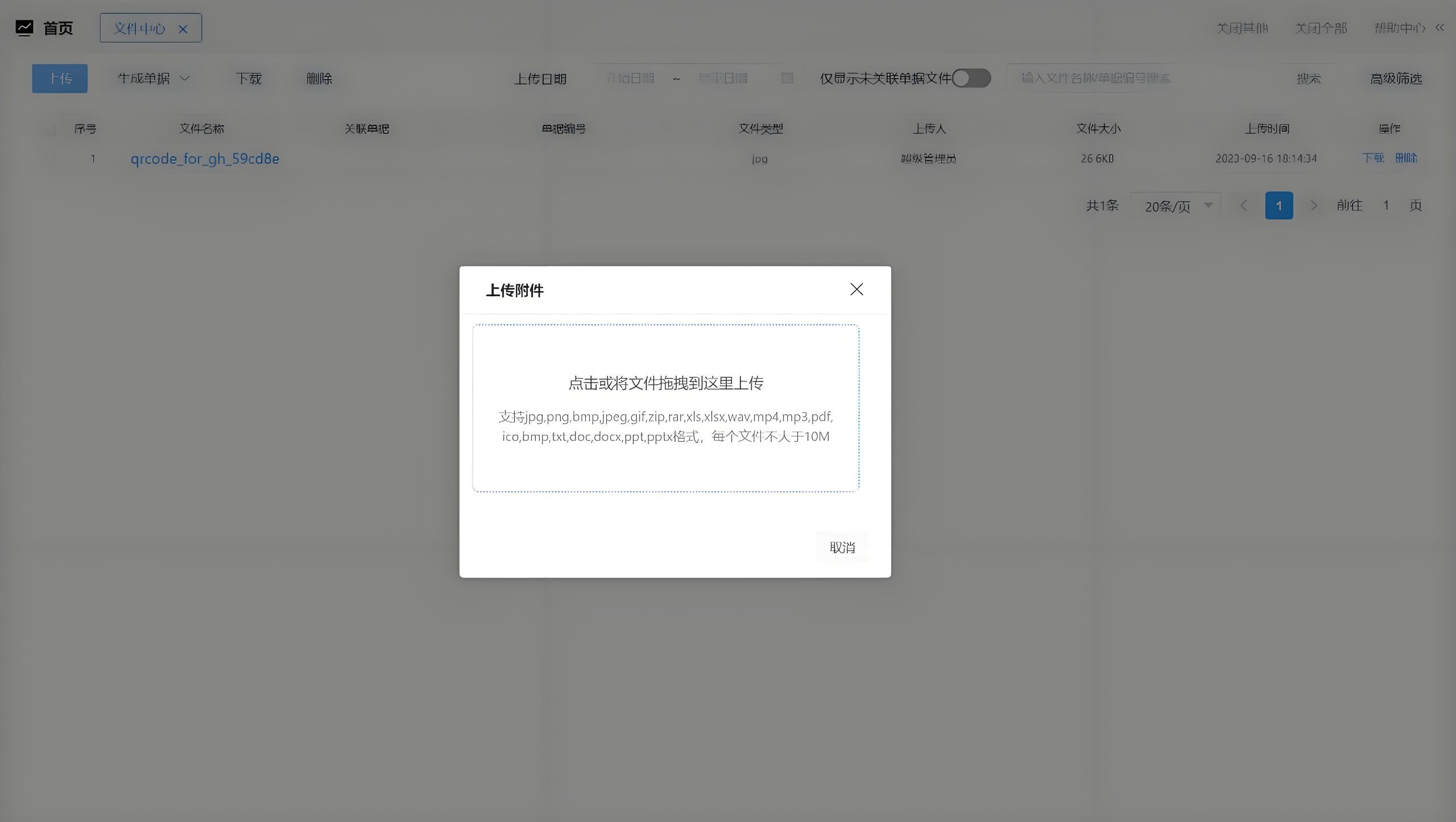

件上传漏洞检测Fuzz插件

Upload_Auto_Fuzz

- 基础的文件上传漏洞Fuzz功能

- 支持WAF绕过、系统特性利用和内容欺骗等技术

- 500+种有效Payload

- 确保已安装Burp Suite Professional

- 在Burp Extender中点击”Add”

- 选择下载的

Upload_Auto_Fuzz.py文件 - 点击”Next”直到安装完成

-

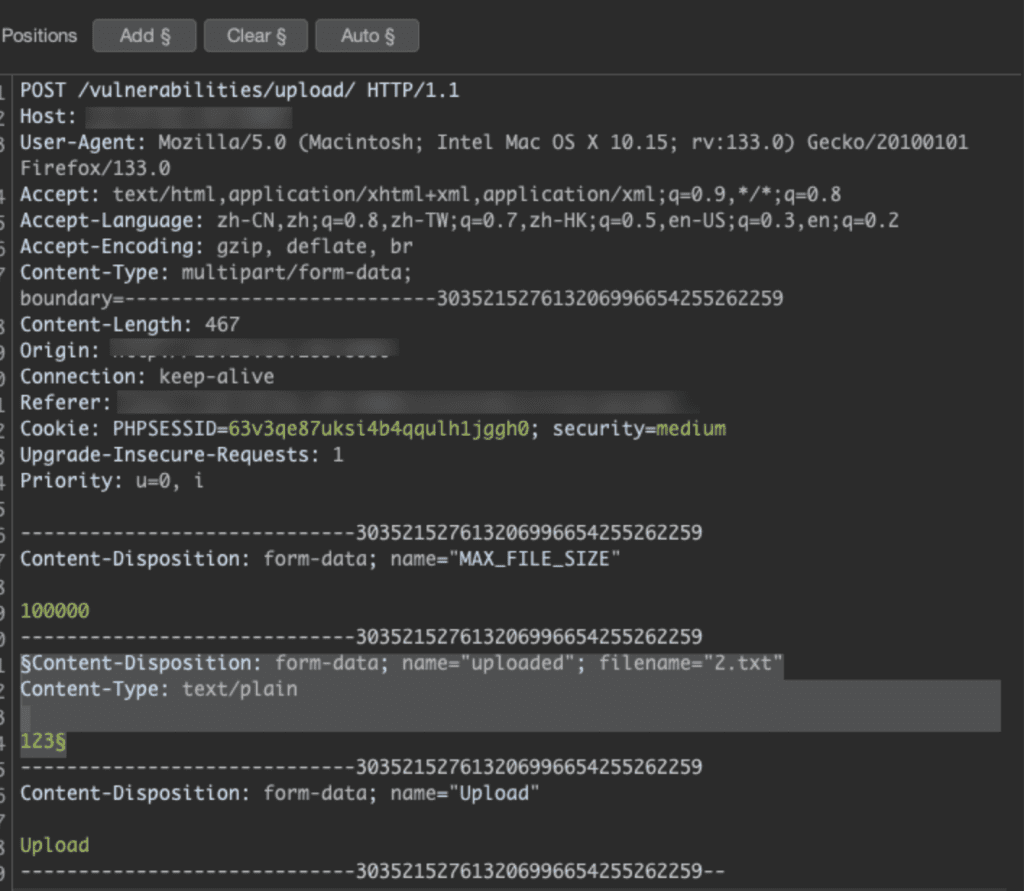

拦截文件上传请求

-

右键请求内容 → “Send to Intruder”

-

Positions内将Content-Disposition开始,到文件内容结束的数据作为fuzz对象,如图

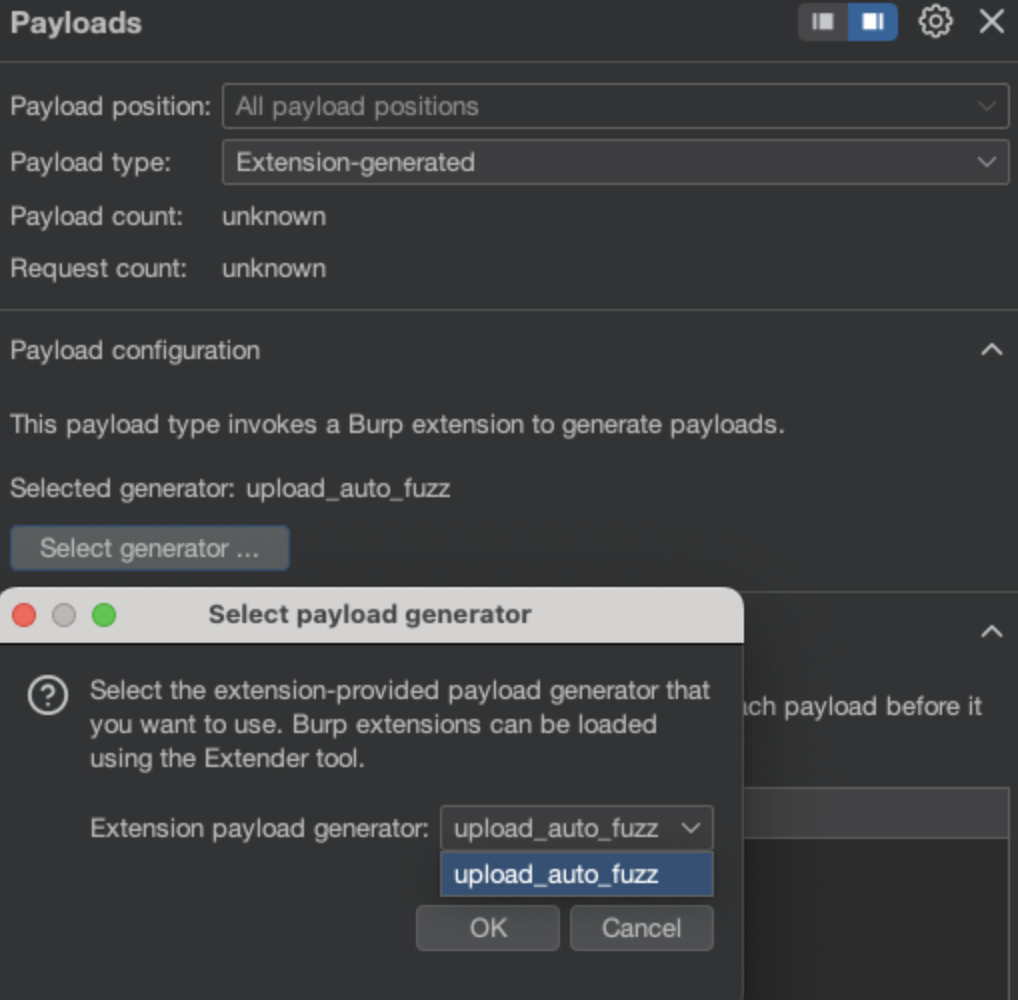

在Intruder的”Payloads”标签中选择:

Payload type: Extension-generated

Select generator: upload_auto_fuzz

取消Payload encoding选择框,如图

开始攻击并分析响应

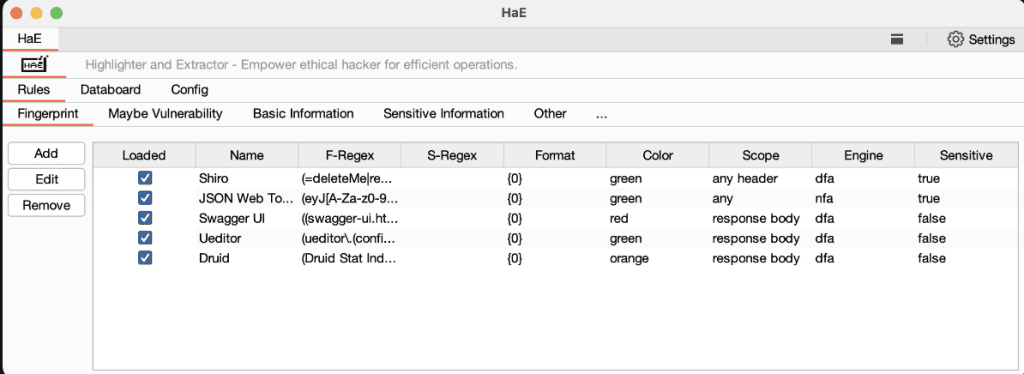

高亮标记与信息提取的辅助框架

HaE

日常漏洞挖掘的过程中,捕获的HTTP请求流量也相应增加。若想全面评估一个Web应用,会花费大量时间在无用的报文上。HaE的出现旨在解决这类情况,借助HaE,您能够有效减少测试时间,将更多精力集中在有价值且有意义的报文上,从而提高漏洞挖掘效率。

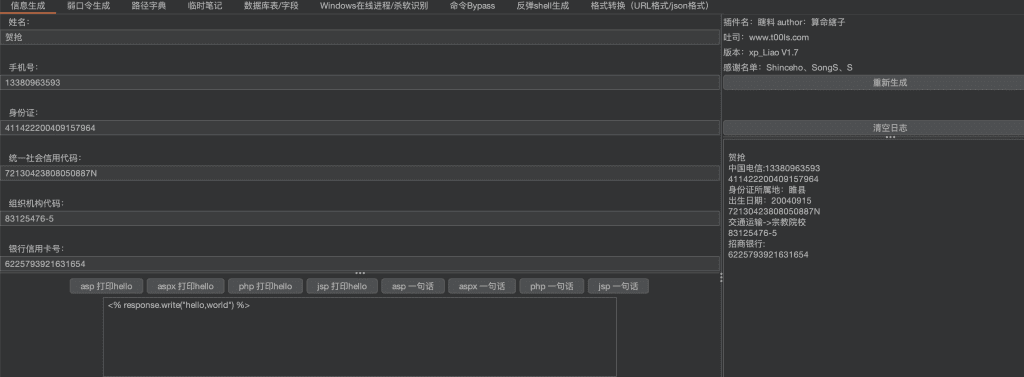

快速生成注册需要的资料

XiaLiao

用于web渗透注册时,快速生成需要的资料用来填写,资料包含:姓名、手机号、身份证、统一社会信用代码、组织机构代码、银行卡,以及各类web语言的hello world输出。

根据各类公开算法以及校验码生成对应的数据。

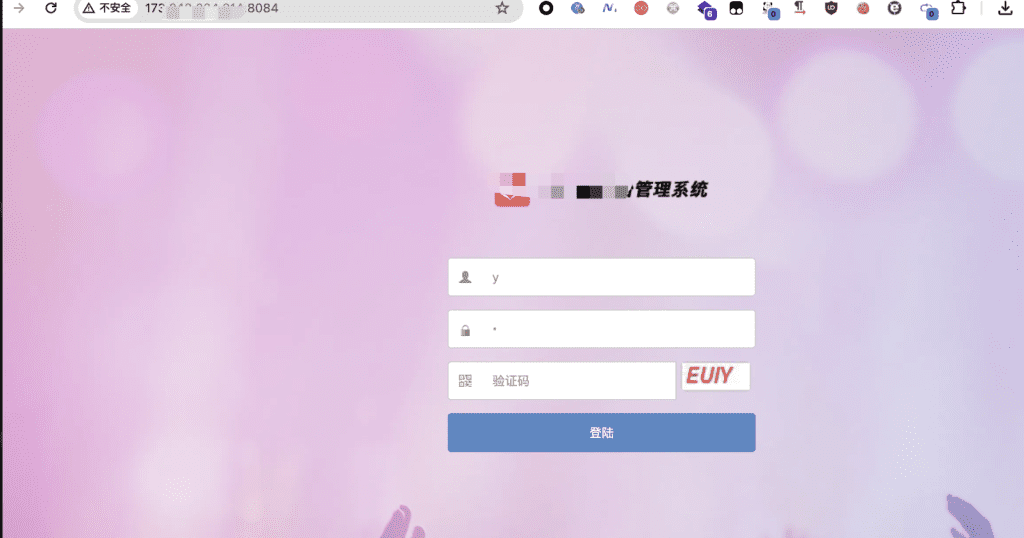

验证码识别

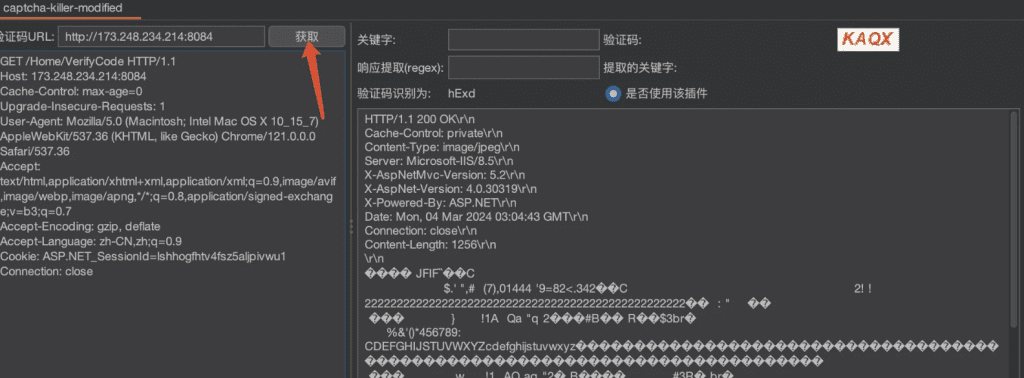

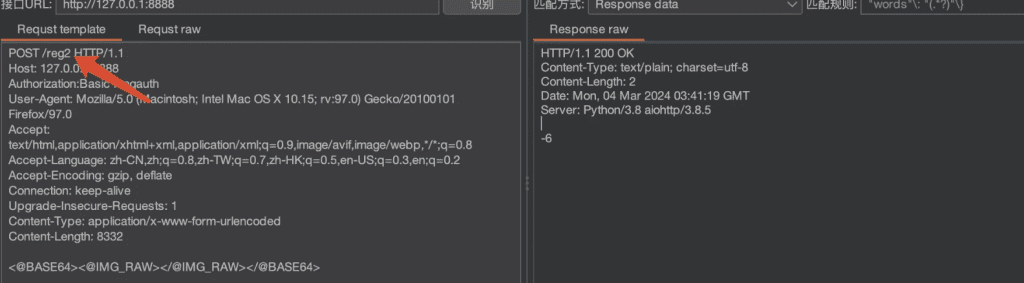

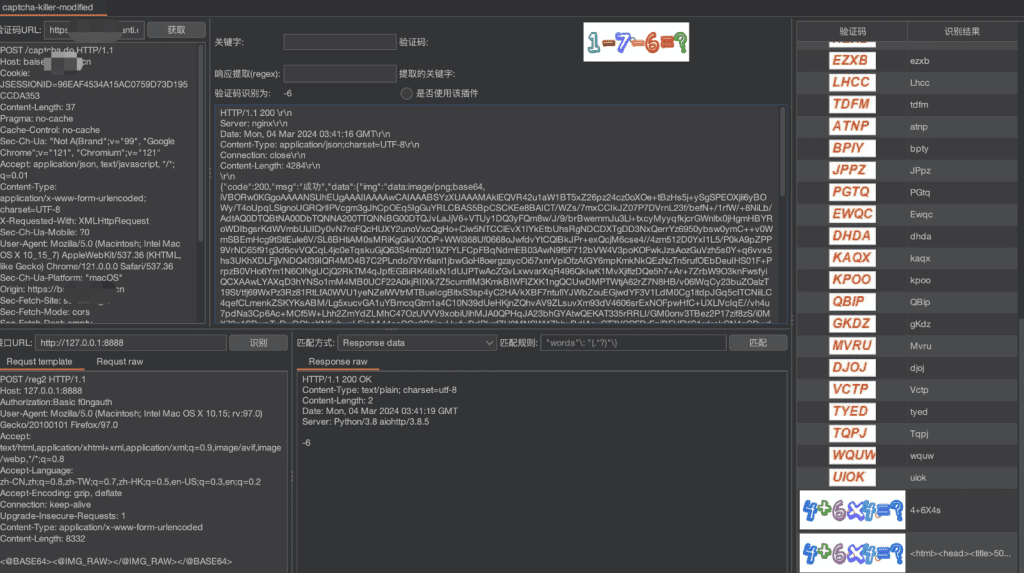

captcha-killer-modified

支持关键词识别base64编码的图片,添加免费ocr库,用于验证码爆破,适配新版Burpsuite

使用方法

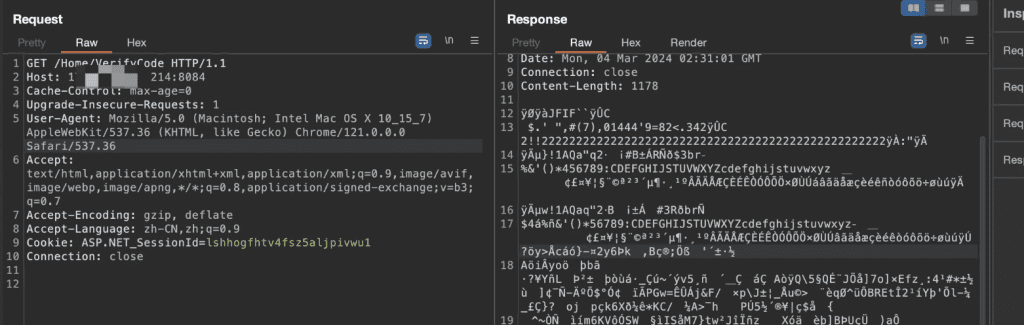

浏览器输入网站登录页面,输入用户名和密码以及验证码,然后通过buspuit获取数据包

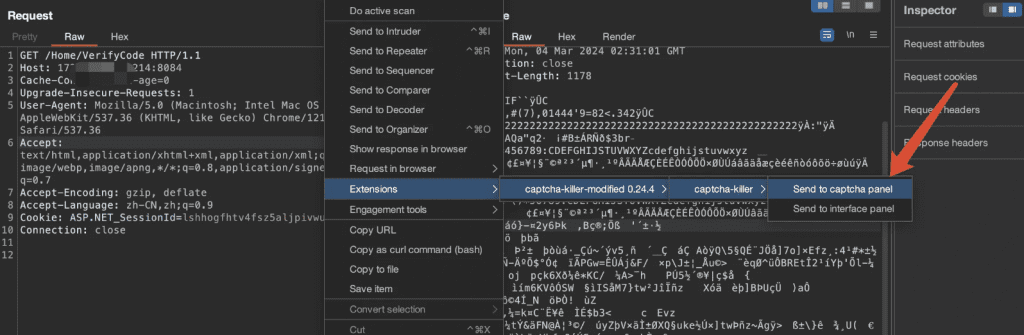

在proxy中找到获取图形验证码的请求,选中它并点击右键选择“Send to CAPTCHA”,这个请求的信息将被发送到CAPTCHA。

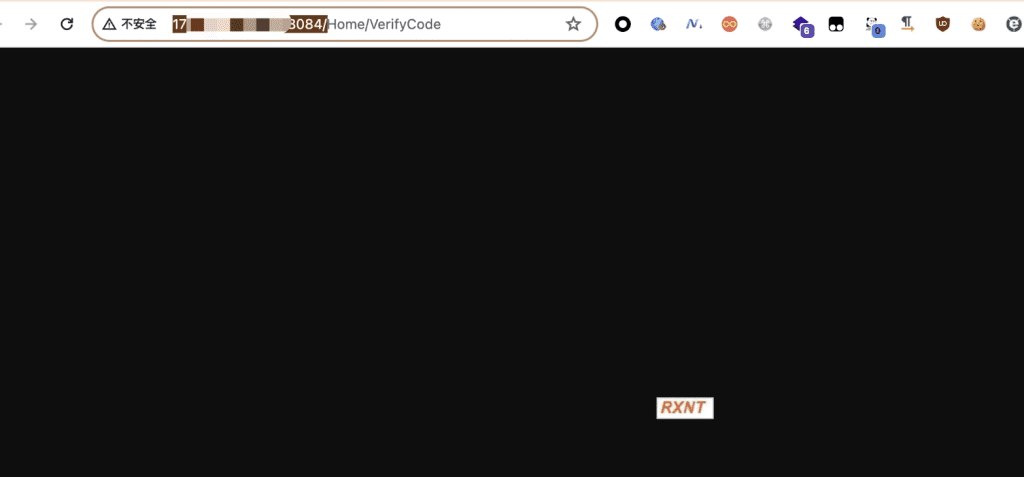

测试是否可成功获取到验证码

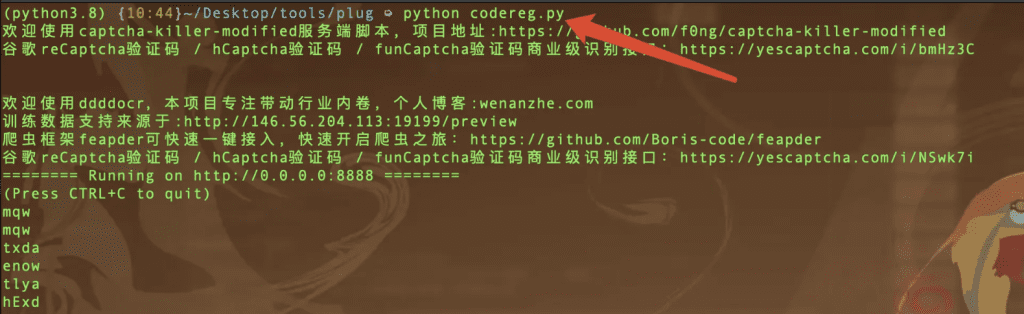

运行codereg.py

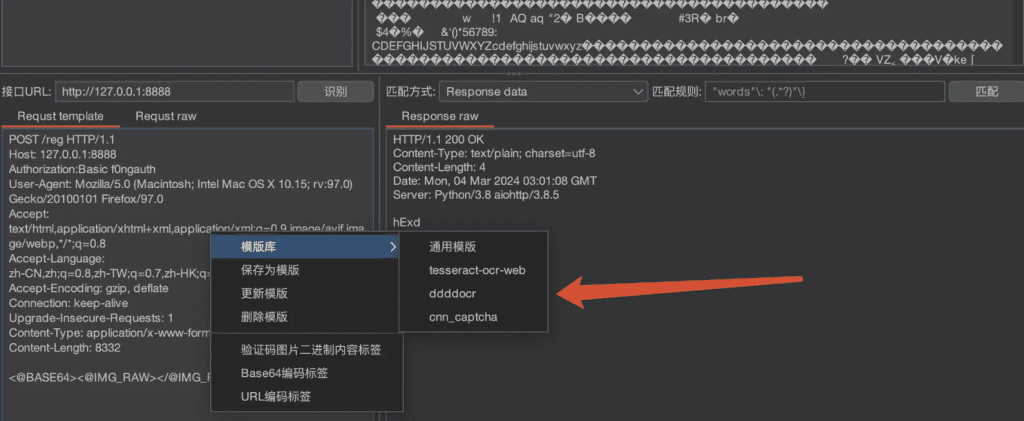

接口URL处 选择ddddocr模版即可

点击识别 可成功识别

将reg改为reg2即可

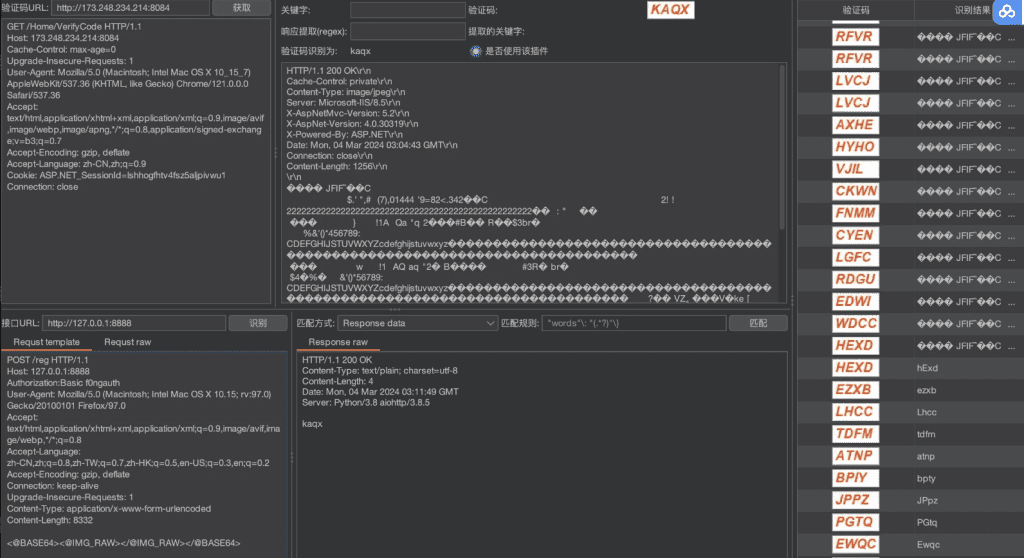

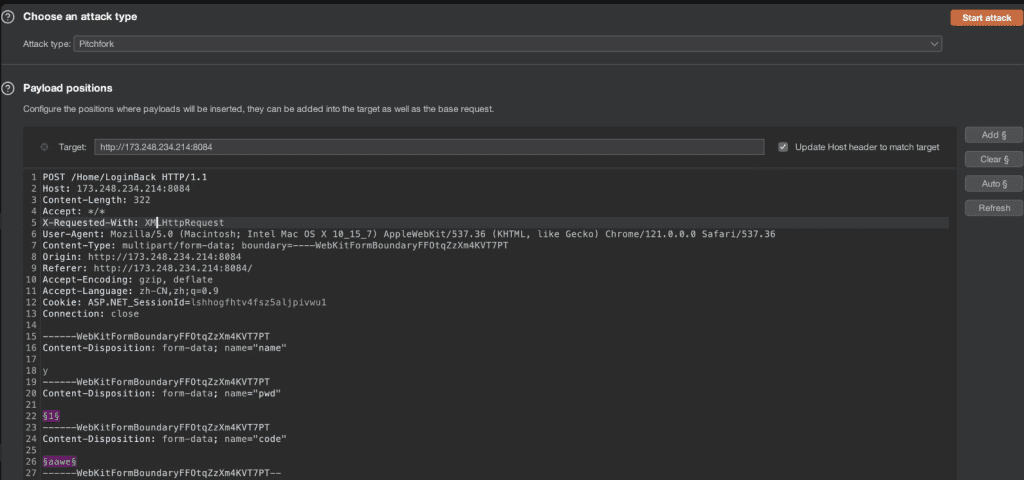

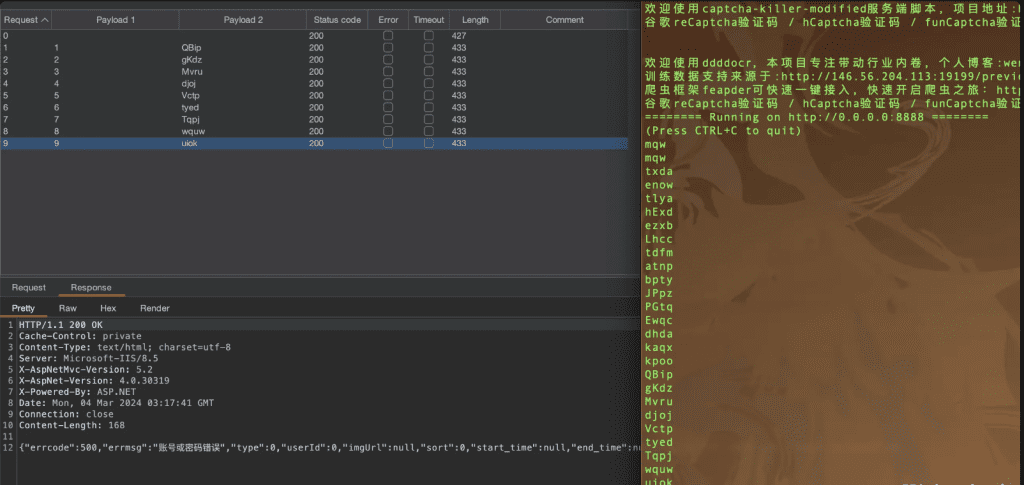

获取到登陆包发送到intruder

选择Pitchfork 模式

选择爆破的地方及其验证码

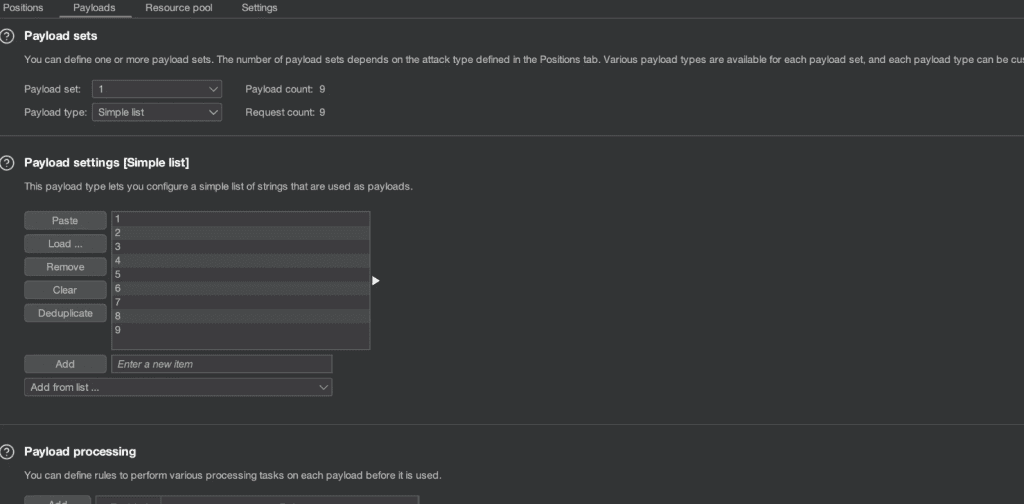

我这里只选择了密码及其验证码 所有只有两个paylaod 也可以将用户名加上 和paylaod1 一样设置

payload1 导入用户名或者密码字典

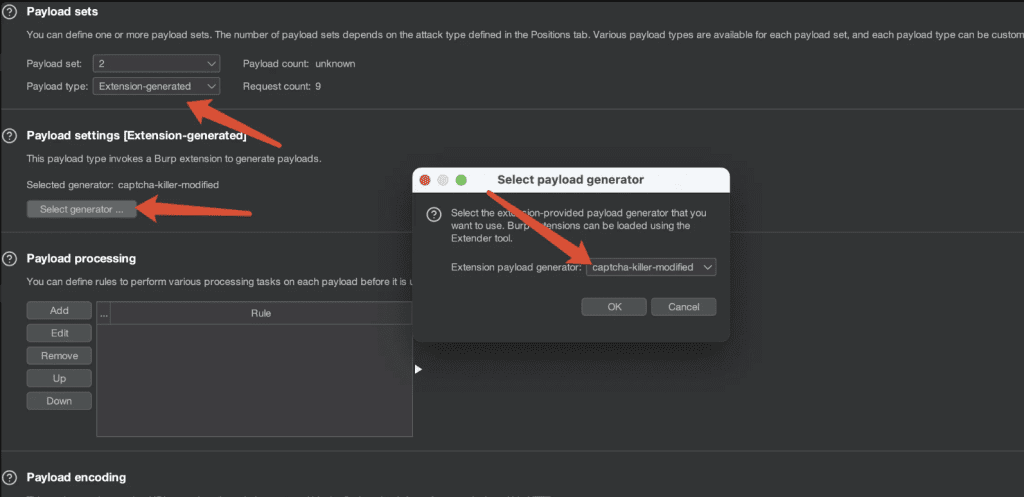

payload2 选择Extension-generated

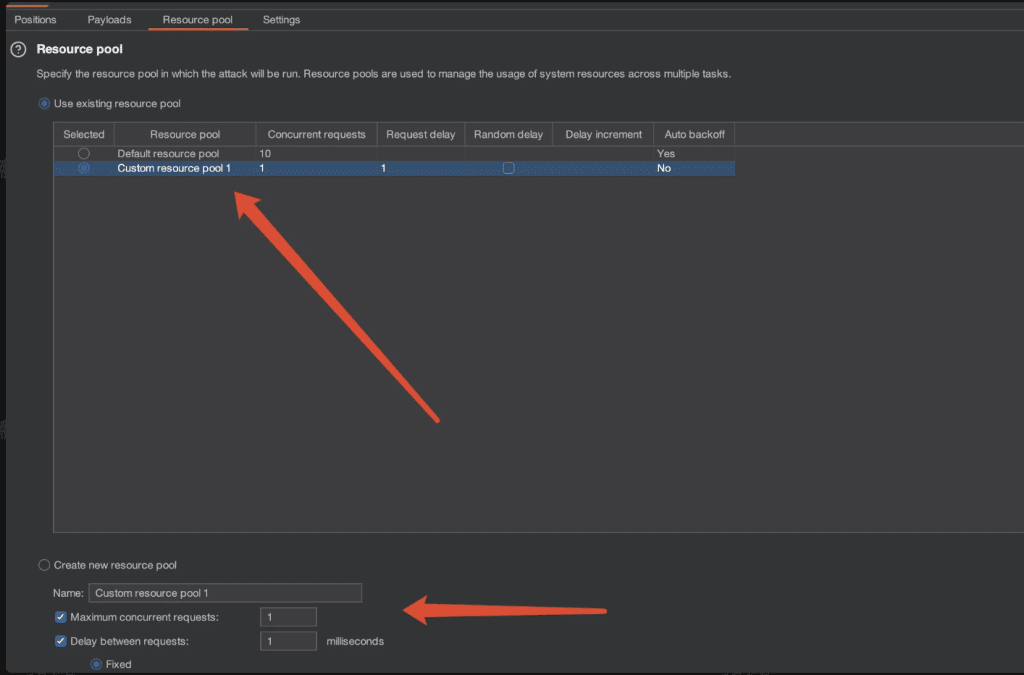

设置线程

效果如下

有其他的更好的会支持在本帖进行更新!!!

大家有其他好用的插件欢迎在评论区进行分享以及讨论

请登录后查看评论内容