CVE-2025-32462:sudo -h 权限绕过漏洞

漏洞原理

sudo -h(–host)选项设计存在缺陷。该选项本应与-l(–list)配合查询远程主机的sudo权限,但系统未严格限制其使用场景。攻击者可构造恶意参数,通过sudoedit编辑文件或直接执行命令,实现权限提升。

影响版本

1.9.0 <= sudo <= 1.9.17 及 1.8.8 <= sudo <= 1.8.32

CVE-2025-32463:chroot动态库劫持漏洞

漏洞机理:

sudo未对chroot()的使用进行有效限制。攻击者可在可控路径下调用chroot(),诱骗系统加载恶意动态库(如libnss_*.so),最终以root权限执行任意代码。

影响版本:

1.9.14 <= sudo <= 1.9.17(旧版本因未集成chroot功能不受影响)

受影响系统范围

操作系统:所有使用受影响sudo版本的Linux发行版,包括但不限于:

CentOS 7/8

Rocky Linux 8/9

Ubuntu 20.04/22.04

Debian 10/11

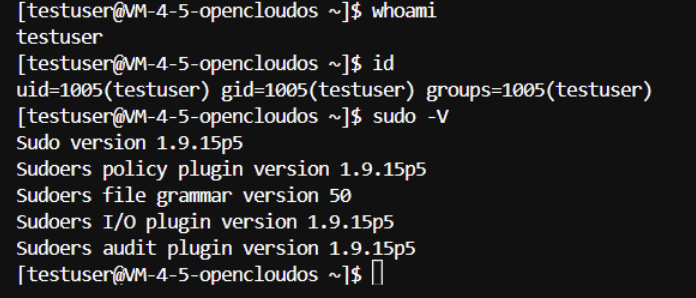

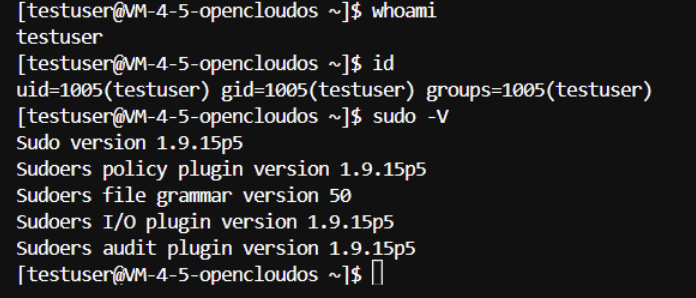

漏洞验证与自查

检测sudo版本:sudo -V

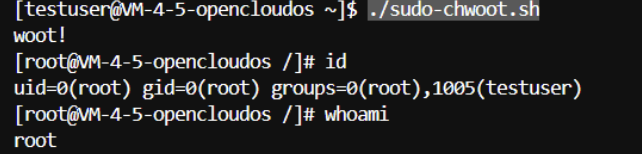

漏洞复现

复现代码

尝试提权

./sudo-chwoot.sh

修复方案

1. 升级sudo至安全版本

# Ubuntu/Debian

sudo apt update && sudo apt install --only-upgrade sudo

# CentOS/RHEL/Rocky Linux

sudo yum update sudo

# 手动编译(若包管理器未更新)

wget https://www.sudo.ws/dist/sudo-1.9.17p1.tar.gz

tar xzf sudo-1.9.17p1.tar.gz

cd sudo-1.9.17p1

./configure && make && sudo make install2. 临时缓解措施

禁用高风险功能(需评估业务影响):

# 限制sudoedit使用

echo 'Defaults !sudoedit' >> /etc/sudoers

# 禁用chroot功能

echo 'Defaults !chroot' >> /etc/sudoers© 版权声明

THE END

请登录后查看评论内容