前言

演示的重点是特定的高端耳机。尽管如此,很明显,其他制造商的头戴式设备也受到相同漏洞的影响,因为该设备只需要支持“JustWorks”配对。

在 2024 年马德里 RootedCon 安全会议上,Tarlogic 展示了 BSAM 及其研究,演示了如何在设备用户不知情的情况下捕获音频并使用它来窃听私人对话。

这种开放和协作的方法包含评估蓝牙通信多个方面安全性的控制措施,并提供了该技术中漏洞的示例,该技术广泛用于移动和低功耗设备。

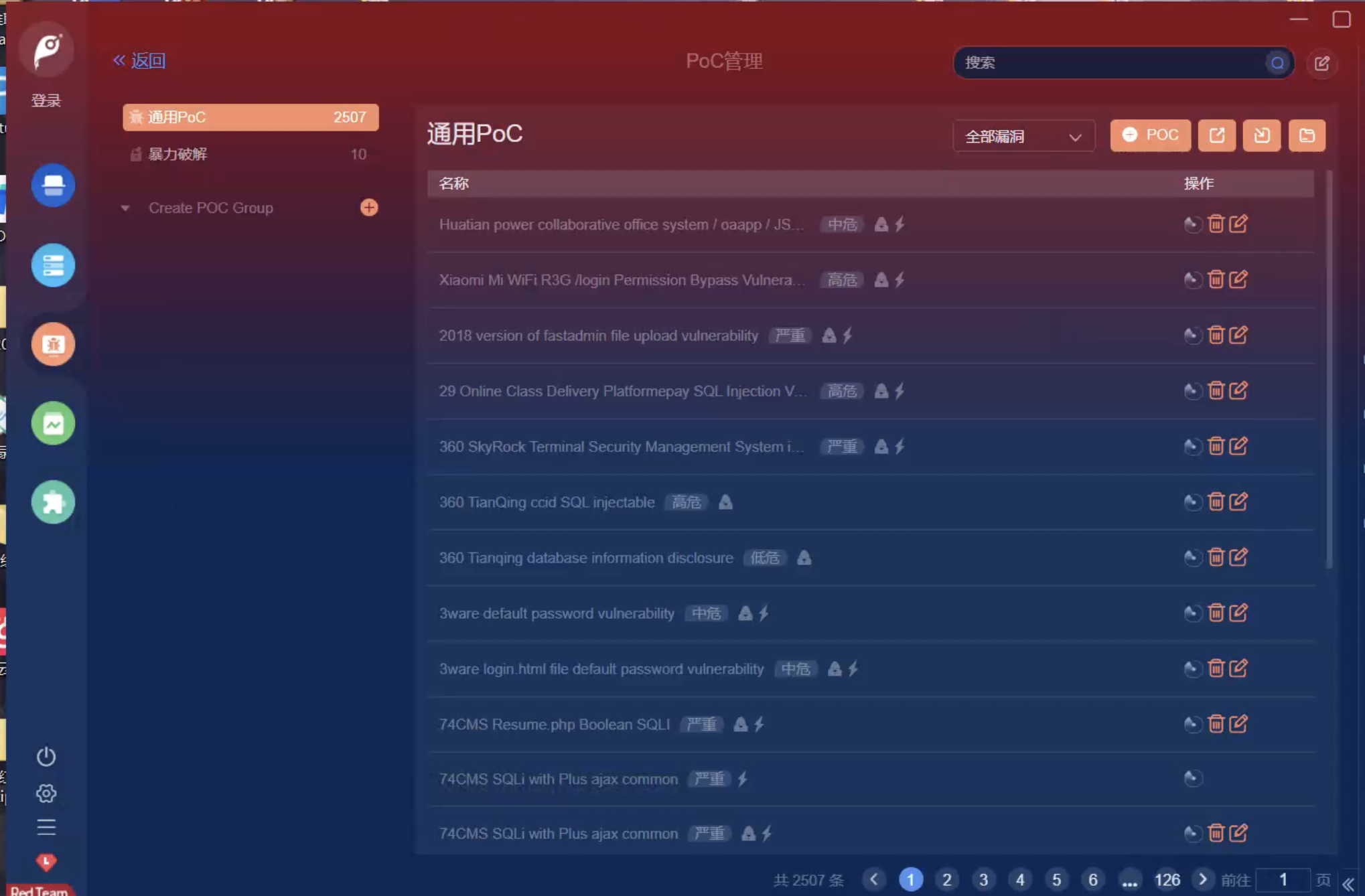

使用 BSAM 进行漏洞识别

该方法分为七个部分,代表审核期间的各个阶段,并解决蓝牙设备的安全方面。

其中一个部分是设备间发现阶段,在该阶段,设备广播和交换包含有关设备标识和功能的信息的公告消息。

在发现阶段内置的安全控制措施中,检查公开的名称、可发现设备的点以及随机 MAC 地址的使用尤为重要。

在我们的例子中,耳机在蓝牙公告消息中公开了它们的名称,这些消息会立即识别它们。

另一方面,头戴式耳机使用公共静态MAC地址,该地址可以唯一地识别它们并使其制造商易于识别。

结合这些因素,可以很容易地将设备识别为攻击的目标,例如所呈现的攻击目标。它可以搜索其他信息,例如特定型号以及是否有麦克风。

尽管在设备发现阶段发现的问题似乎并不特别相关,但它们有助于指导 BSAM 分析的下一阶段(配对)的审计。

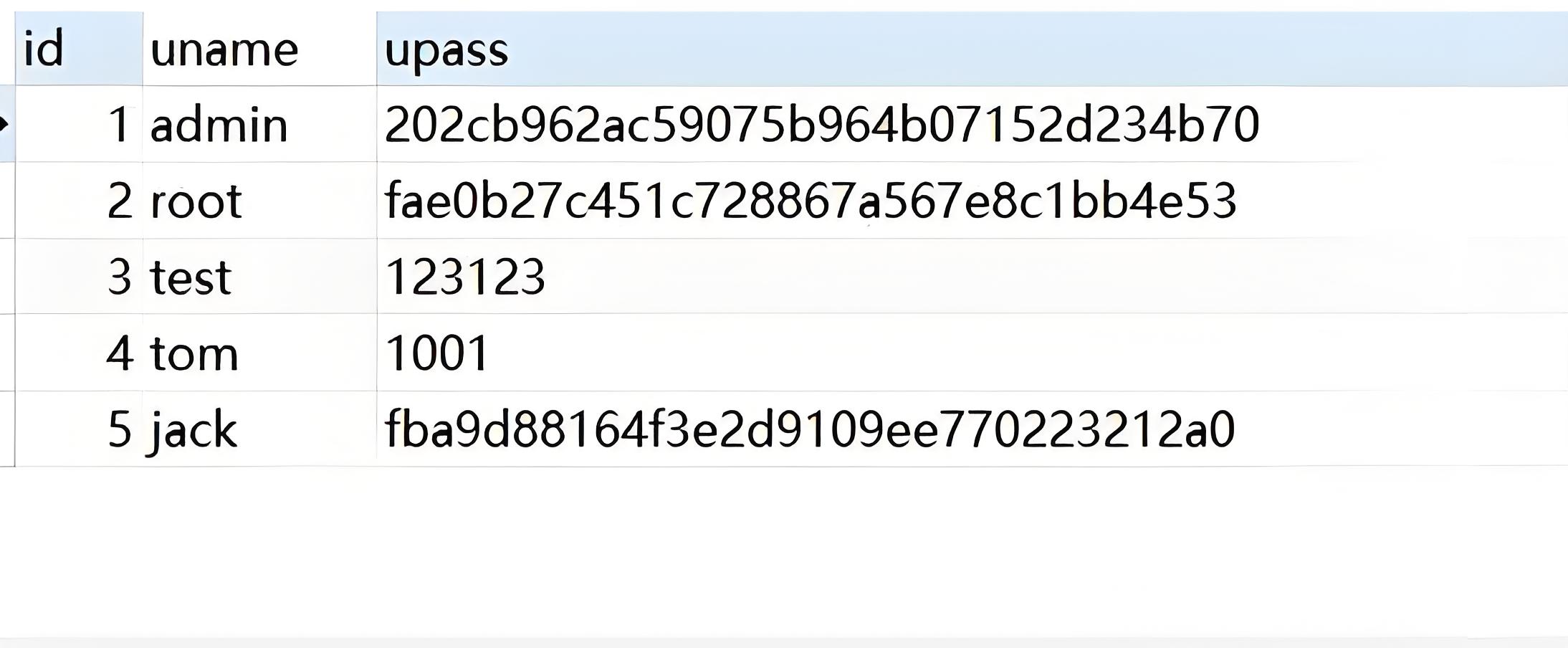

配对是两个蓝牙设备生成共享密钥的过程。此密钥将用于加密链路并验证两台设备。如果没有共享密钥,设备通常不允许连接继续,或者只允许彼此进行有限的交互。

BSAM控件引用到配对阶段,在此过程中检查安全级别,并保护生成的共享密钥。配对的安全级别取决于用户对进程的控制级别。在最高安全级别下,用户必须在所涉及的两台设备上输入 PIN 码,以便只能配对用户明确授权的设备。

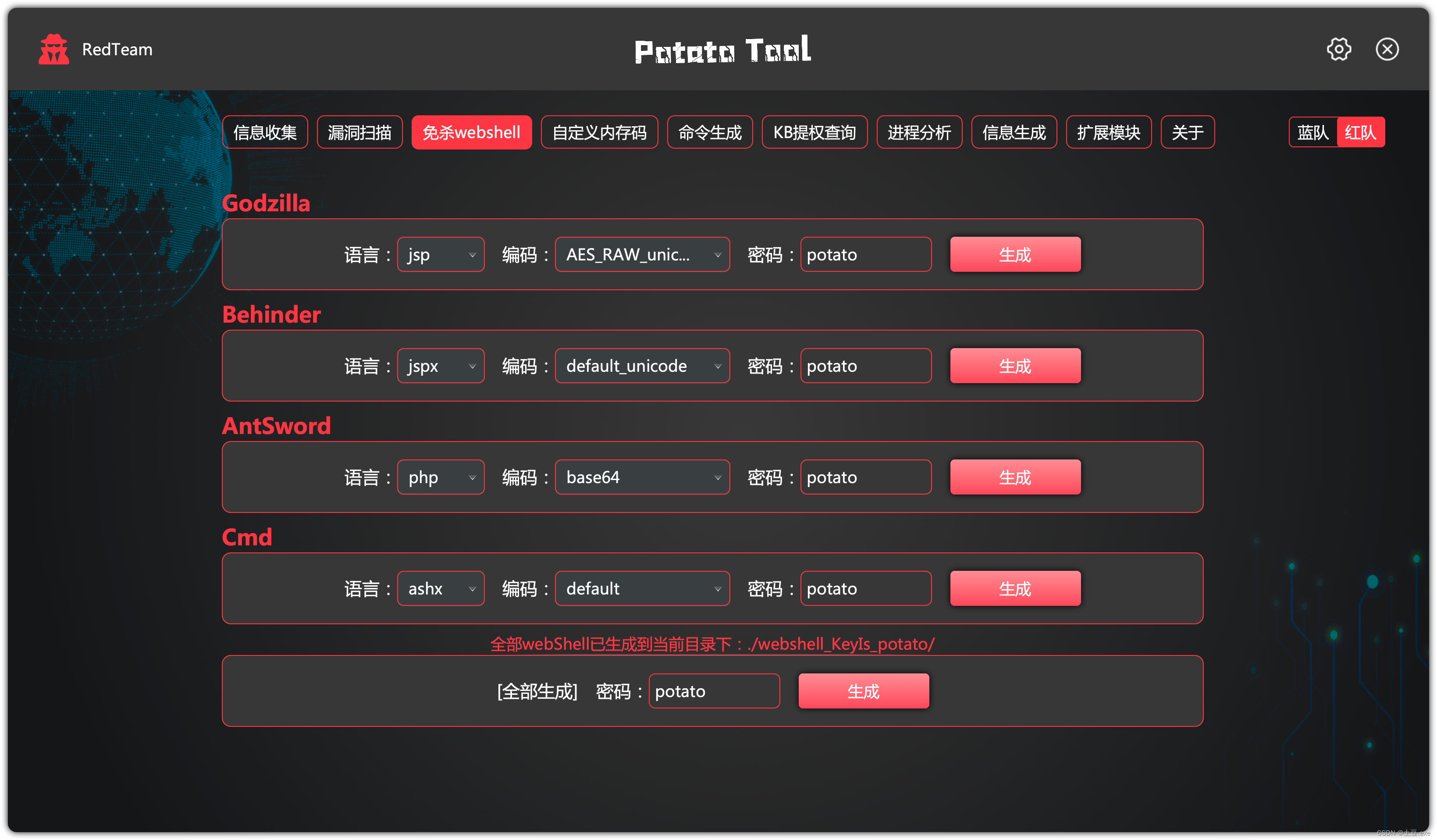

为了便于使用,蓝牙实施了一种称为“JustWorks”的不安全配对机制。此机制不需要向用户进行任何验证或通知,并允许任何设备在无人值守的情况下配对并与之交互。

BlueSpy 利用了“JustWorks”机制可以在配对期间使用的事实,这不需要安全配对。结合配对模式下的可发现设备,任何使用BlueSpy的人都可以启动配对,设置共享密钥,连接到头戴式耳机,并开始使用它,就好像它是合法用户一样。在这种情况下,他们可以激活麦克风并窃听对话。

蓝牙配对方法

蓝牙设备有四种配对方法:

Just Work:这是最简单的蓝牙配对方法。它通常在至少一个设备没有显示器或键盘时使用。在此方法中,无需用户交互即可配对设备。例如,智能手机与耳机配对。Passkey Entry:在此方法中,在一台设备上显示数字代码,用户必须在另一台设备上输入此代码。当一台设备具有显示器而另一台设备具有数字键盘时,使用此方法。与Just Work方法相比,它提供了更高级别的安全性。举例来说,您可以将蓝牙键盘与计算机配对。Numeric Comparison:此方法专为两个蓝牙设备都可以显示六位数字并允许用户输入“是”或“否”响应的情况而设计。在配对过程中,用户会在每个显示屏上显示一个六位数字,如果数字匹配,则在每个设备上提供“是”响应。此方法提供针对 MITM 攻击的保护。例如,削掉两部智能手机。Out of Band (OOB):在这种方法中,使用外部通信方式(如NFC或QRCode)来交换配对过程中使用的一些信息。OOB 通道应能够抵抗 MITM 攻击。否则,身份验证期间的安全性可能会受到损害。例如,您可以想象将带有 NFC 芯片的蓝牙耳机与智能手机配对。

最不安全的配对方法是 Just Works,例如通过耳机和扬声器实现。这是这种攻击可能的原因之一

请登录后查看评论内容